Rechnernetz

| Teil einer Serie über ⓘ | ||||

| Netzwerkwissenschaft | ||||

|---|---|---|---|---|

| ||||

| ||||

|

Arten von Netzwerken | ||||

| ||||

|

Graphen | ||||

| ||||

| ||||

| ||||

|

Modelle | ||||

| ||||

| ||||

| ||||

| Betriebssysteme ⓘ |

|---|

|

Gemeinsame Merkmale |

|

Ein Computernetz ist eine Gruppe von Computern, die Ressourcen gemeinsam nutzen, die sich auf Netzknoten befinden oder von diesen bereitgestellt werden. Die Computer verwenden gemeinsame Kommunikationsprotokolle über digitale Verbindungen, um miteinander zu kommunizieren. Diese Verbindungen bestehen aus Telekommunikationsnetztechnologien, die auf physikalisch verdrahteten, optischen und drahtlosen Hochfrequenzmethoden basieren und in einer Vielzahl von Netztopologien angeordnet sein können. ⓘ

Die Knoten eines Computernetzes können aus Personalcomputern, Servern, Netzwerkhardware oder anderen spezialisierten oder universellen Hosts bestehen. Sie werden durch Netzwerkadressen identifiziert und können Hostnamen haben. Hostnamen dienen als einprägsame Bezeichnungen für die Knoten und werden nach der ersten Zuweisung nur selten geändert. Netzwerkadressen dienen der Lokalisierung und Identifizierung der Knoten durch Kommunikationsprotokolle wie das Internet-Protokoll. ⓘ

Computernetzwerke können nach vielen Kriterien klassifiziert werden, z. B. nach dem Übertragungsmedium, das zur Übertragung von Signalen verwendet wird, der Bandbreite, den Kommunikationsprotokollen zur Organisation des Netzwerkverkehrs, der Größe des Netzwerks, der Topologie, den Mechanismen zur Kontrolle des Datenverkehrs und den organisatorischen Absichten. ⓘ

Computernetzwerke unterstützen zahlreiche Anwendungen und Dienste, z. B. den Zugang zum World Wide Web, digitales Video, digitales Audio, die gemeinsame Nutzung von Anwendungs- und Speicherservern, Druckern und Faxgeräten sowie die Nutzung von E-Mail- und Instant-Messaging-Anwendungen. ⓘ

Ein Rechnernetz, Computernetz oder Computernetzwerk ist ein Zusammenschluss verschiedener technischer, primär selbstständiger elektronischer Systeme (insbesondere Computern, aber auch Sensoren, Aktoren, Agenten und sonstigen funktechnischen Komponenten), der die Kommunikation der einzelnen Systeme untereinander ermöglicht. Ziel ist hierbei z. B. die gemeinsame Nutzung von Ressourcen wie Netzwerkdruckern, Servern, Dateien und Datenbanken. Wichtig ist auch die Möglichkeit zur zentralen Verwaltung von Netzwerkgeräten, Netzwerkbenutzern, deren Berechtigungen und Daten. Besondere Bedeutung hat heute auch die direkte Kommunikation zwischen den Netzwerknutzern (Chat, VoIP-Telefonie etc.). ⓘ

Die Kommunikation erfolgt über verschiedene Protokolle, die mit dem ISO/OSI-Modell strukturiert werden können. Obwohl in der Praxis kein Rechnernetz das ISO/OSI-Modell vollständig abbildet, ist es von entscheidender Bedeutung für das Verständnis von Rechnernetzen, da hierbei aus kleinen grundlegenden Strukturen durch Verknüpfung größere und komplexere Strukturen gebildet werden. Dabei greifen höhere (komplexere) Protokollschichten auf die Funktionalitäten einfacherer darunter liegender Protokollschichten zu. ⓘ

Ein wichtiges Prinzip dabei ist, dass den meisten Protokollschichten jeweils sogenannte Nutzdaten zum Transport übergeben werden können. Die Protokollschicht fügt zu diesen Nutzdaten (deren Inhalt sie weitgehend ignoriert) vorne und teilweise hinten weitere Daten an, die für die Abwicklung des Transportes durch die Protokollschicht wichtig sind. Jedoch gibt es auch hiervon Ausnahmen, da einige Protokolle nicht dazu gedacht sind, fremde Nutzdaten zu transportieren, sondern ausschließlich als eigenständige Informationssysteme für bestimmte Aufgaben fungieren. ⓘ

Die allgemein bekannteste Netzstruktur ist das Internet, und die bekanntesten Protokolle sind das TCP (Transmission Control Protocol) und das IP (Internet Protocol), jedoch spielt auch im Internet eine Reihe weiterer Protokolle wichtige Rollen. Das Internet selbst ist kein homogenes Netz, sondern besteht aus einer Vielzahl teils recht unterschiedlich konzipierter Teilnetze (Subnetze), die nur die oberen Protokollschichten gemeinsam haben und die Nutzdatenübertragung auf den unteren Protokollschichten teilweise sehr unterschiedlich handhaben. ⓘ

Als Zentralrechner oder Hauptrechner wird innerhalb eines Rechnernetzes derjenige Computer – meist ein Großrechner – bezeichnet, der den übrigen angeschlossenen Rechnern (etwa Arbeitsplatzrechnern oder Terminals) bzw. den darauf betriebenen Programmen Daten, Dienste, Systemprogramme, Anwendungsprogramme u. Ä. zur Verfügung stellt. ⓘ

Geschichte

Computernetzwerke können als ein Zweig der Informatik, des Computer-Engineerings und der Telekommunikation betrachtet werden, da sie auf der theoretischen und praktischen Anwendung der verwandten Disziplinen beruhen. Computernetzwerke wurden durch eine Vielzahl von technologischen Entwicklungen und historischen Meilensteinen beeinflusst. ⓘ

- In den späten 1950er Jahren wurde ein Computernetzwerk für das halbautomatische Bodenradarsystem SAGE (Semi-Automatic Ground Environment) des US-Militärs mit dem Bell 101-Modem aufgebaut. Es war das erste kommerzielle Modem für Computer, das 1958 von der AT&T Corporation auf den Markt gebracht wurde. Das Modem ermöglichte die Übertragung digitaler Daten über normale, nicht konditionierte Telefonleitungen mit einer Geschwindigkeit von 110 Bit pro Sekunde (bit/s).

- 1959 meldete Christopher Strachey ein Patent für Time-Sharing an, und John McCarthy initiierte das erste Projekt zur Implementierung von Time-Sharing von Benutzerprogrammen am MIT. Stratchey gab das Konzept an J. C. R. Licklider auf der ersten UNESCO-Konferenz für Informationsverarbeitung in Paris im selben Jahr weiter. McCarthy war maßgeblich an der Entwicklung von drei der ersten Time-Sharing-Systeme beteiligt (Compatible Time-Sharing System im Jahr 1961, BBN Time-Sharing System im Jahr 1962 und Dartmouth Time-Sharing System im Jahr 1963).

- 1959 schlug Anatoli Kitow dem Zentralkomitee der Kommunistischen Partei der Sowjetunion einen detaillierten Plan für die Neuorganisation der Kontrolle der sowjetischen Streitkräfte und der sowjetischen Wirtschaft auf der Grundlage eines Netzes von Rechenzentren vor. Kitovs Vorschlag wurde abgelehnt, ebenso wie später das Projekt des OGAS-Wirtschaftsverwaltungsnetzes von 1962.

- 1960 ging das kommerzielle Flugreservierungssystem Semi-Automatic Business Research Environment (SABRE) mit zwei angeschlossenen Großrechnern in Betrieb.

- 1963 schickte J. C. R. Licklider ein Memorandum an Bürokollegen, in dem er das Konzept des "Intergalaktischen Computernetzes" erörterte, eines Computernetzes, das die allgemeine Kommunikation zwischen Computerbenutzern ermöglichen sollte.

- In den 1960er Jahren entwickelten Paul Baran und Donald Davies unabhängig voneinander das Konzept der Paketvermittlung zur Übertragung von Informationen zwischen Computern über ein Netzwerk. Davies leistete Pionierarbeit bei der Umsetzung dieses Konzepts. Das NPL-Netz, ein lokales Netz am National Physical Laboratory (Vereinigtes Königreich), nutzte eine Leitungsgeschwindigkeit von 768 kbit/s und später Hochgeschwindigkeits-T1-Verbindungen (1,544 Mbit/s Leitungsgeschwindigkeit).

- 1965 stellte Western Electric die erste weit verbreitete Telefonvermittlung vor, die eine Computersteuerung in die Vermittlungsstruktur integrierte.

- 1969 wurden die ersten vier Knoten des ARPANET über 50-kbit/s-Leitungen zwischen der University of California in Los Angeles, dem Stanford Research Institute, der University of California in Santa Barbara und der University of Utah verbunden. In den frühen 1970er Jahren führte Leonard Kleinrock mathematische Arbeiten zur Modellierung der Leistung paketvermittelter Netze durch, die die Grundlage für die Entwicklung des ARPANET bildeten. Seine theoretischen Arbeiten zum hierarchischen Routing, die er Ende der 1970er Jahre zusammen mit seinem Studenten Farouk Kamoun durchführte, sind auch heute noch von entscheidender Bedeutung für den Betrieb des Internet.

- Im Jahr 1972 wurden erstmals kommerzielle Dienste in öffentlichen Datennetzen in Europa angeboten, die Ende der 1970er Jahre mit X.25 begannen und sich weltweit ausbreiteten. Die zugrunde liegende Infrastruktur wurde in den 1980er Jahren für den Ausbau der TCP/IP-Netze genutzt.

- 1973 war das französische CYCLADES-Netz das erste, das die Hosts für die zuverlässige Datenübermittlung verantwortlich machte, anstatt dies zu einem zentralen Dienst des Netzes selbst zu machen.

- 1973 schrieb Robert Metcalfe bei Xerox PARC ein offizielles Memo, in dem er Ethernet beschrieb, ein Netzwerksystem, das auf dem Aloha-Netzwerk basierte, das in den 1960er Jahren von Norman Abramson und Kollegen an der Universität von Hawaii entwickelt wurde. Im Juli 1976 veröffentlichten Robert Metcalfe und David Boggs ihr Papier "Ethernet: Distributed Packet Switching for Local Computer Networks" und arbeiteten an mehreren Patenten mit, die 1977 und 1978 erteilt wurden.

- 1974 veröffentlichten Vint Cerf, Yogen Dalal und Carl Sunshine die Spezifikation des Transmission Control Protocol (TCP), RFC 675, und prägten damit den Begriff Internet als Kurzform für Internetworking.

- 1976 entwickelte John Murphy von der Datapoint Corporation das ARCNET, ein Token-Passing-Netzwerk, das zunächst für die gemeinsame Nutzung von Speichergeräten verwendet wurde.

- 1977 wurde das erste Langstrecken-Glasfasernetz von GTE in Long Beach, Kalifornien, in Betrieb genommen.

- Im Jahr 1977 wurde Xerox Network Systems (XNS) von Robert Metcalfe und Yogen Dalal bei Xerox entwickelt.

- 1979 setzte sich Robert Metcalfe dafür ein, Ethernet zu einem offenen Standard zu machen.

- 1980 wurde Ethernet vom ursprünglichen 2,94-Mbit/s-Protokoll zum 10-Mbit/s-Protokoll weiterentwickelt, das von Ron Crane, Bob Garner, Roy Ogus und Yogen Dalal entwickelt worden war.

- Im Jahr 1995 wurde die Übertragungsgeschwindigkeit für Ethernet von 10 Mbit/s auf 100 Mbit/s erhöht. Bis 1998 unterstützte Ethernet Übertragungsgeschwindigkeiten von 1 Gbit/s. Später kamen höhere Geschwindigkeiten von bis zu 400 Gbit/s hinzu (Stand 2018). Die Skalierung von Ethernet hat dazu beigetragen, dass es weiterhin verwendet wird. ⓘ

Verwendung

Ein Computernetzwerk erweitert die zwischenmenschliche Kommunikation auf elektronischem Wege mit verschiedenen Technologien wie E-Mail, Instant Messaging, Online-Chat, Sprach- und Videotelefonaten und Videokonferenzen. Ein Netzwerk ermöglicht die gemeinsame Nutzung von Netzwerk- und Computerressourcen. Die Benutzer können auf Ressourcen zugreifen und diese nutzen, die von Geräten im Netz bereitgestellt werden, z. B. das Drucken eines Dokuments auf einem gemeinsam genutzten Netzwerkdrucker oder die Nutzung eines gemeinsam genutzten Speichergeräts. Ein Netzwerk ermöglicht die gemeinsame Nutzung von Dateien, Daten und anderen Arten von Informationen, so dass autorisierte Benutzer die Möglichkeit haben, auf Informationen zuzugreifen, die auf anderen Computern im Netzwerk gespeichert sind. Verteiltes Rechnen nutzt Computerressourcen über ein Netzwerk, um Aufgaben zu erledigen. ⓘ

Netzwerk-Paket

Die meisten modernen Computernetzwerke verwenden Protokolle, die auf einer paketweisen Übertragung basieren. Ein Netzwerkpaket ist eine formatierte Einheit von Daten, die über ein paketvermitteltes Netzwerk übertragen wird. ⓘ

Pakete bestehen aus zwei Arten von Daten: Steuerinformationen und Nutzdaten (Payload). Die Steuerinformationen enthalten Daten, die das Netz für die Übermittlung der Nutzdaten benötigt, z. B. Quell- und Zielnetzadressen, Fehlererkennungscodes und Sequenzierungsinformationen. Normalerweise befinden sich die Steuerinformationen in den Kopf- und Fußzeilen der Pakete, dazwischen liegen die Nutzdaten. ⓘ

Mit Paketen kann die Bandbreite des Übertragungsmediums besser unter den Benutzern aufgeteilt werden, als wenn das Netz leitungsvermittelt wäre. Wenn ein Benutzer keine Pakete sendet, kann die Verbindung mit Paketen anderer Benutzer gefüllt werden, so dass die Kosten mit relativ geringen Störungen geteilt werden können, vorausgesetzt, die Verbindung wird nicht überlastet. Oft ist die Route, die ein Paket durch ein Netz nehmen muss, nicht sofort verfügbar. In diesem Fall wird das Paket in eine Warteschlange gestellt und wartet, bis eine Verbindung frei wird. ⓘ

Die physikalischen Verbindungstechnologien von Paketnetzen begrenzen die Größe von Paketen normalerweise auf eine bestimmte maximale Übertragungseinheit (MTU). Eine längere Nachricht kann vor der Übertragung fragmentiert werden. Sobald die Pakete ankommen, werden sie wieder zusammengesetzt, um die ursprüngliche Nachricht wiederherzustellen. ⓘ

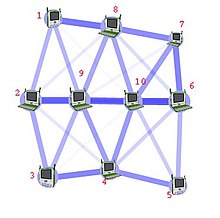

Netzwerktopologie

Die physischen oder geografischen Standorte von Netzknoten und -verbindungen haben im Allgemeinen relativ geringe Auswirkungen auf ein Netz, aber die Topologie der Verbindungen eines Netzes kann dessen Durchsatz und Zuverlässigkeit erheblich beeinflussen. Bei vielen Technologien, wie z. B. Bus- oder Sternnetzen, kann ein einziger Fehler zum vollständigen Ausfall des Netzes führen. Im Allgemeinen gilt: Je mehr Verbindungen vorhanden sind, desto robuster ist das Netz, aber desto teurer ist es auch in der Installation. Daher sind die meisten Netzwerkdiagramme nach ihrer Netzwerktopologie geordnet, d. h. nach der Darstellung der logischen Verbindungen zwischen den Netzwerkhosts. ⓘ

Übliche Layouts sind:

- Busnetz: Alle Knoten sind über ein gemeinsames Medium miteinander verbunden. Dieses Layout wurde im ursprünglichen Ethernet verwendet, das 10BASE5 und 10BASE2 genannt wurde. Dies ist immer noch eine gängige Topologie auf der Datenübertragungsschicht, obwohl moderne Varianten der physikalischen Schicht stattdessen Punkt-zu-Punkt-Verbindungen verwenden und einen Stern oder einen Baum bilden.

- Sternnetz: Alle Knoten sind mit einem speziellen zentralen Knoten verbunden. Dies ist das typische Layout in einem kleinen Switched-Ethernet-LAN, in dem jeder Client mit einem zentralen Netzwerk-Switch verbunden ist, und logischerweise in einem drahtlosen LAN, in dem sich jeder drahtlose Client mit dem zentralen drahtlosen Zugangspunkt verbindet.

- Ringnetz: Jeder Knoten ist mit seinem linken und rechten Nachbarknoten verbunden, so dass alle Knoten miteinander verbunden sind und jeder Knoten jeden anderen Knoten erreichen kann, indem er die Knoten nach links oder rechts durchläuft. Token-Ring-Netze und das Fiber Distributed Data Interface (FDDI) nutzten eine solche Topologie.

- Maschennetz: Jeder Knoten ist mit einer beliebigen Anzahl von Nachbarn so verbunden, dass es mindestens eine Durchquerung von jedem Knoten zu jedem anderen gibt.

- Vollständig verbundenes Netz: Jeder Knoten ist mit jedem anderen Knoten des Netzes verbunden.

- Baumnetz: Die Knoten sind hierarchisch angeordnet. Dies ist die natürliche Topologie für ein größeres Ethernet-Netzwerk mit mehreren Switches und ohne redundantes Meshing. ⓘ

Die physische Anordnung der Knoten in einem Netz muss nicht unbedingt die Netztopologie widerspiegeln. Bei FDDI beispielsweise ist die Netztopologie ein Ring, aber die physikalische Topologie ist oft ein Stern, weil alle benachbarten Verbindungen über einen zentralen physikalischen Standort geleitet werden können. Das physische Layout ist jedoch nicht völlig irrelevant, da gemeinsame Leitungen und Gerätestandorte aufgrund von Problemen wie Bränden, Stromausfällen und Überschwemmungen Single Points of Failure darstellen können. ⓘ

Overlay-Netz

Ein Overlay-Netz ist ein virtuelles Netz, das auf einem anderen Netz aufgebaut ist. Die Knoten im Overlay-Netz sind durch virtuelle oder logische Links verbunden. Jede Verbindung entspricht einem Pfad, möglicherweise über viele physische Verbindungen, im zugrunde liegenden Netz. Die Topologie des Overlay-Netzes kann sich von der des zugrundeliegenden Netzes unterscheiden (und tut es oft auch). So sind beispielsweise viele Peer-to-Peer-Netze Overlay-Netze. Sie sind als Knotenpunkte eines virtuellen Verbindungssystems organisiert, das über dem Internet läuft. ⓘ

Overlay-Netze gibt es schon seit der Erfindung der Vernetzung, als Computersysteme über Telefonleitungen mit Modems verbunden wurden, bevor es ein Datennetz gab. ⓘ

Das auffälligste Beispiel für ein Overlay-Netz ist das Internet selbst. Das Internet selbst wurde ursprünglich als Overlay auf dem Telefonnetz aufgebaut. Auch heute noch kann jeder Internetknoten mit praktisch jedem anderen über ein zugrunde liegendes Netz von Teilnetzen mit sehr unterschiedlichen Topologien und Technologien kommunizieren. Adressauflösung und Routing sind die Mittel, die es ermöglichen, ein vollständig verbundenes IP-Overlay-Netz auf sein zugrunde liegendes Netz abzubilden. ⓘ

Ein weiteres Beispiel für ein Overlay-Netz ist eine verteilte Hashtabelle, die Schlüssel auf Knoten im Netz abbildet. In diesem Fall ist das zugrundeliegende Netz ein IP-Netz, und das Overlay-Netz ist eine Tabelle (eigentlich eine Karte), die durch Schlüssel indiziert ist. ⓘ

Overlay-Netze wurden auch als Möglichkeit zur Verbesserung der Internet-Weiterleitung vorgeschlagen, z. B. durch Dienstgütegarantien zur Erzielung einer höheren Qualität beim Streaming von Medien. Frühere Vorschläge wie IntServ, DiffServ und IP-Multicast haben keine breite Akzeptanz gefunden, vor allem weil sie Änderungen an allen Routern im Netz erfordern. Andererseits kann ein Overlay-Netz schrittweise auf End-Hosts eingerichtet werden, auf denen die Overlay-Protokollsoftware läuft, ohne dass eine Zusammenarbeit mit den Internet-Diensteanbietern erforderlich ist. Das Overlay-Netz hat keine Kontrolle darüber, wie die Pakete im zugrunde liegenden Netz zwischen zwei Overlay-Knoten weitergeleitet werden, kann aber beispielsweise die Reihenfolge der Overlay-Knoten kontrollieren, die eine Nachricht durchläuft, bevor sie ihr Ziel erreicht. ⓘ

Akamai Technologies verwaltet beispielsweise ein Overlay-Netz, das eine zuverlässige und effiziente Bereitstellung von Inhalten (eine Art Multicast) ermöglicht. Die akademische Forschung befasst sich u. a. mit Multicast für Endsysteme, belastbarem Routing und Studien zur Dienstqualität. ⓘ

Netzverbindungen

Zu den Übertragungsmedien (in der Literatur oft als physikalisches Medium bezeichnet), die zur Verbindung von Geräten zu einem Computernetzwerk verwendet werden, gehören elektrische Kabel, optische Fasern und der freie Raum. Im OSI-Modell wird die Software zur Handhabung der Medien auf den Schichten 1 und 2 - der physikalischen Schicht und der Datenverbindungsschicht - definiert. ⓘ

Eine weit verbreitete Familie, die Kupfer- und Glasfasermedien in der LAN-Technologie (Local Area Network) verwendet, ist unter dem Namen Ethernet bekannt. Die Medien- und Protokollstandards, die die Kommunikation zwischen vernetzten Geräten über Ethernet ermöglichen, werden von IEEE 802.3 definiert. Drahtlose LAN-Standards verwenden Funkwellen, andere verwenden Infrarotsignale als Übertragungsmedium. Bei der Powerline-Kommunikation werden die Stromkabel eines Gebäudes zur Datenübertragung genutzt. ⓘ

Verkabelt

Die folgenden Klassen von verkabelten Technologien werden in Computernetzwerken verwendet. ⓘ

- Koaxialkabel werden häufig in Kabelfernsehsystemen, Bürogebäuden und anderen Arbeitsplätzen für lokale Netzwerke verwendet. Die Übertragungsgeschwindigkeit reicht von 200 Millionen Bits pro Sekunde bis zu mehr als 500 Millionen Bits pro Sekunde.

- Die ITU-T G.hn-Technologie nutzt die vorhandene Hausverkabelung (Koaxialkabel, Telefonleitungen und Stromleitungen), um ein lokales Hochgeschwindigkeitsnetz aufzubauen.

- Twisted-Pair-Verkabelung wird für kabelgebundenes Ethernet und andere Standards verwendet. Sie besteht in der Regel aus 4 Kupferkabelpaaren, die sowohl für die Sprach- als auch für die Datenübertragung genutzt werden können. Die Verwendung von zwei miteinander verdrillten Drähten hilft, Übersprechen und elektromagnetische Induktion zu reduzieren. Die Übertragungsgeschwindigkeit reicht von 2 Mbit/s bis 10 Gbit/s. Twisted-Pair-Verkabelung gibt es in zwei Formen: ungeschirmtes Twisted-Pair (UTP) und geschirmtes Twisted-Pair (STP). Jede Form ist in verschiedenen Kategorien erhältlich, die für unterschiedliche Einsatzszenarien konzipiert sind. ⓘ

- Eine optische Faser ist eine Glasfaser. Sie überträgt Lichtimpulse, die Daten darstellen, mit Hilfe von Lasern und optischen Verstärkern. Einige Vorteile von Glasfasern gegenüber Metalldrähten sind der sehr geringe Übertragungsverlust und die Unempfindlichkeit gegenüber elektrischen Störungen. Mit Hilfe von Dense-Wave-Division-Multiplexing können Glasfasern gleichzeitig mehrere Datenströme mit unterschiedlichen Lichtwellenlängen übertragen, was die Datenübertragungsrate auf bis zu Billionen von Bits pro Sekunde erhöht. Glasfasern können für lange Kabelstrecken verwendet werden, die sehr hohe Datenraten übertragen, und werden für Unterseekabel verwendet, um Kontinente miteinander zu verbinden. Es gibt zwei Grundtypen von Glasfasern, Singlemode-Glasfasern (SMF) und Multimode-Glasfasern (MMF). Singlemode-Fasern haben den Vorteil, dass sie ein kohärentes Signal über Dutzende oder sogar Hunderte von Kilometern aufrechterhalten können. Multimode-Glasfasern sind billiger in der Herstellung, aber je nach Datenrate und Kabelqualität auf einige hundert oder sogar nur einige Dutzend Meter begrenzt. ⓘ

Drahtlos

Netzwerkverbindungen können drahtlos über Funk oder andere elektromagnetische Kommunikationsmittel hergestellt werden. ⓘ

- Terrestrische Mikrowellen - Bei der terrestrischen Mikrowellenkommunikation werden erdgebundene Sender und Empfänger verwendet, die Satellitenschüsseln ähneln. Terrestrische Mikrowellen liegen im niedrigen Gigahertz-Bereich, so dass die gesamte Kommunikation auf Sichtverbindung beschränkt ist. Die Relaisstationen sind etwa 64 km (40 Meilen) voneinander entfernt.

- Kommunikationssatelliten - Satelliten kommunizieren ebenfalls über Mikrowellen. Die Satelliten sind im Weltraum stationiert, in der Regel in einer geosynchronen Umlaufbahn 35.400 km über dem Äquator. Diese erdumkreisenden Systeme sind in der Lage, Sprach-, Daten- und Fernsehsignale zu empfangen und weiterzuleiten.

- Die zellularen Netze nutzen verschiedene Funkkommunikationstechnologien. Die Systeme unterteilen die abgedeckte Region in mehrere geografische Gebiete. Jedes Gebiet wird von einem Sende-Empfangsgerät mit geringer Leistung versorgt.

- Funk- und Spreizspektrums-Technologien - Drahtlose LANs verwenden eine Hochfrequenz-Funktechnologie, die der des digitalen Mobilfunks ähnelt. Wireless LANs nutzen die Spread-Spectrum-Technologie, um die Kommunikation zwischen mehreren Geräten in einem begrenzten Gebiet zu ermöglichen. IEEE 802.11 definiert eine gemeinsame Variante der offenen Standard-Funktechnologie, die als Wi-Fi bekannt ist.

- Die optische Freiraumkommunikation nutzt sichtbares oder unsichtbares Licht für die Kommunikation. In den meisten Fällen wird die Ausbreitung über die Sichtlinie genutzt, was die physische Positionierung der kommunizierenden Geräte einschränkt.

- Das Interplanetarische Internet erweitert das Internet über Funkwellen und optische Mittel auf interplanetarische Dimensionen.

- IP over Avian Carriers war ein humorvoller Aprilscherz, der als RFC 1149 veröffentlicht wurde. Es wurde 2001 in die Praxis umgesetzt. ⓘ

Die letzten beiden Fälle haben eine große Verzögerungszeit für die Hin- und Rückfahrt, was zu einer langsamen Zwei-Wege-Kommunikation führt, aber nicht verhindert, dass große Mengen an Informationen gesendet werden (sie können einen hohen Durchsatz haben). ⓘ

Netzknoten

Abgesehen von den physikalischen Übertragungsmedien bestehen Netze aus weiteren grundlegenden Systembausteinen wie Netzwerkschnittstellen-Controllern (NICs), Repeatern, Hubs, Brücken, Switches, Routern, Modems und Firewalls. Ein bestimmtes Gerät enthält häufig mehrere Bausteine und kann daher mehrere Funktionen erfüllen. ⓘ

Netzschnittstellen

Ein Netzwerkschnittstellen-Controller (NIC) ist eine Computerhardware, die den Computer mit dem Netzwerkmedium verbindet und die Fähigkeit hat, Netzwerkinformationen auf niedriger Ebene zu verarbeiten. Der NIC kann z. B. einen Anschluss für die Aufnahme eines Kabels oder eine Antenne für die drahtlose Übertragung und den Empfang sowie die zugehörigen Schaltkreise haben. ⓘ

In Ethernet-Netzwerken verfügt jeder Netzwerkschnittstellen-Controller über eine eindeutige MAC-Adresse (Media Access Control), die in der Regel im permanenten Speicher des Controllers gespeichert ist. Um Adressenkonflikte zwischen Netzwerkgeräten zu vermeiden, pflegt und verwaltet das Institute of Electrical and Electronics Engineers (IEEE) die Eindeutigkeit von MAC-Adressen. Die Größe einer Ethernet-MAC-Adresse beträgt sechs Oktette. Die drei höchstwertigen Oktette sind für die Identifizierung der NIC-Hersteller reserviert. Diese Hersteller verwenden nur die ihnen zugewiesenen Präfixe, um die drei niederwertigsten Oktette jeder von ihnen hergestellten Ethernet-Schnittstelle eindeutig zuzuordnen. ⓘ

Repeater und Hubs

Ein Repeater ist ein elektronisches Gerät, das ein Netzwerksignal empfängt, es von unnötigem Rauschen befreit und es neu generiert. Das Signal wird mit höherer Leistung oder auf der anderen Seite eines Hindernisses erneut übertragen, so dass das Signal längere Strecken ohne Beeinträchtigung zurücklegen kann. In den meisten Twisted-Pair-Ethernet-Konfigurationen werden Repeater für Kabel benötigt, die länger als 100 Meter sind. Bei Glasfaserkabeln können die Repeater Dutzende oder sogar Hunderte von Kilometern voneinander entfernt sein. ⓘ

Repeater arbeiten auf der physikalischen Ebene des OSI-Modells, benötigen aber dennoch eine geringe Zeitspanne, um das Signal zu regenerieren. Dies kann zu einer Ausbreitungsverzögerung führen, die sich auf die Netzwerkleistung auswirkt und die ordnungsgemäße Funktion beeinträchtigen kann. Aus diesem Grund begrenzen viele Netzarchitekturen die Anzahl der in einem Netz verwendeten Repeater, z. B. die Ethernet-5-4-3-Regel. ⓘ

Ein Ethernet-Repeater mit mehreren Anschlüssen wird als Ethernet-Hub bezeichnet. Neben der Wiederaufbereitung und Verteilung von Netzwerksignalen unterstützt ein Repeater-Hub die Kollisionserkennung und Fehlerisolierung im Netzwerk. Hubs und Repeater in LANs sind durch moderne Netzwerk-Switches weitgehend überflüssig geworden. ⓘ

Bridges und Switches

Netzwerkbrücken und Netzwerk-Switches unterscheiden sich von einem Hub dadurch, dass sie Frames nur an die an der Kommunikation beteiligten Ports weiterleiten, während ein Hub an alle Ports weiterleitet. Bridges haben nur zwei Ports, aber ein Switch kann als Multi-Port-Bridge betrachtet werden. Switches verfügen in der Regel über zahlreiche Ports, die eine Sterntopologie für Geräte und die Kaskadierung weiterer Switches ermöglichen. ⓘ

Bridges und Switches arbeiten auf der Datenübertragungsschicht (Schicht 2) des OSI-Modells und überbrücken den Datenverkehr zwischen zwei oder mehr Netzwerksegmenten, um ein einziges lokales Netzwerk zu bilden. Bei beiden handelt es sich um Geräte, die Datenrahmen zwischen Anschlüssen auf der Grundlage der MAC-Zieladresse in jedem Rahmen weiterleiten. Sie lernen die Zuordnung von physischen Ports zu MAC-Adressen, indem sie die Quelladressen der empfangenen Frames untersuchen, und leiten den Frame nur dann weiter, wenn es notwendig ist. Wenn eine unbekannte Ziel-MAC-Adresse angepeilt wird, sendet das Gerät die Anfrage an alle Ports außer der Quelle und ermittelt den Standort anhand der Antwort. ⓘ

Bridges und Switches teilen die Kollisionsdomäne des Netzwerks auf, behalten aber eine einzige Broadcast-Domäne bei. Die Netzwerksegmentierung durch Bridging und Switching hilft dabei, ein großes, überlastetes Netzwerk in eine Ansammlung kleinerer, effizienterer Netzwerke aufzuteilen. ⓘ

Router

Ein Router ist ein Internetworking-Gerät, das Pakete zwischen Netzwerken weiterleitet, indem es die in den Paketen enthaltenen Adressierungs- oder Routing-Informationen verarbeitet. Die Routing-Informationen werden häufig in Verbindung mit der Routing-Tabelle verarbeitet. Ein Router verwendet seine Routing-Tabelle, um zu bestimmen, wohin die Pakete weitergeleitet werden sollen, und benötigt keine Broadcasting-Pakete, was bei sehr großen Netzen ineffizient ist. ⓘ

Modems

Modems (Modulator-Demodulator) werden verwendet, um Netzknoten über Leitungen zu verbinden, die ursprünglich nicht für den digitalen Netzverkehr oder für den Funkverkehr ausgelegt waren. Zu diesem Zweck werden ein oder mehrere Trägersignale durch das digitale Signal moduliert, um ein analoges Signal zu erzeugen, das so angepasst werden kann, dass es die für die Übertragung erforderlichen Eigenschaften aufweist. Frühe Modems modulierten Audiosignale, die über eine Standard-Telefonleitung übertragen wurden. Modems werden nach wie vor häufig für Telefonleitungen mit digitaler Teilnehmeranschlusstechnologie und für Kabelfernsehsysteme mit DOCSIS-Technologie verwendet. ⓘ

Firewalls

Eine Firewall ist ein Netzwerkgerät oder eine Software zur Kontrolle der Netzwerksicherheit und der Zugangsregeln. Firewalls werden in Verbindungen zwischen sicheren internen Netzen und potenziell unsicheren externen Netzen wie dem Internet eingesetzt. Firewalls sind in der Regel so konfiguriert, dass sie Zugriffsanfragen von nicht erkannten Quellen zurückweisen, Aktionen von erkannten Quellen jedoch zulassen. Die Bedeutung von Firewalls für die Netzsicherheit wächst parallel zur ständigen Zunahme von Cyberangriffen. ⓘ

Kommunikationsprotokolle

Ein Kommunikationsprotokoll ist ein Satz von Regeln für den Austausch von Informationen über ein Netz. Kommunikationsprotokolle haben verschiedene Eigenschaften. Sie können verbindungsorientiert oder verbindungslos sein, sie können leitungsvermittelt oder paketvermittelt sein, und sie können eine hierarchische oder eine flache Adressierung verwenden. ⓘ

In einem Protokollstapel, der häufig nach dem OSI-Modell aufgebaut ist, werden die Kommunikationsfunktionen in Protokollschichten unterteilt, wobei jede Schicht die Dienste der darunter liegenden Schicht nutzt, bis die unterste Schicht die Hardware steuert, die Informationen über die Medien sendet. Die Verwendung von Protokollschichten ist im Bereich der Computernetzwerke allgegenwärtig. Ein wichtiges Beispiel für einen Protokollstapel ist HTTP (das World Wide Web-Protokoll), das über TCP over IP (die Internetprotokolle) über IEEE 802.11 (das Wi-Fi-Protokoll) läuft. Dieser Stack wird zwischen dem drahtlosen Router und dem PC des Heimanwenders verwendet, wenn dieser im Internet surft. ⓘ

Es gibt viele Kommunikationsprotokolle, von denen einige im Folgenden beschrieben werden. ⓘ

Gängige Protokolle

Internet-Protokoll-Suite

Die Internet Protocol Suite, auch TCP/IP genannt, ist die Grundlage für alle modernen Netzwerke. Es bietet verbindungslose und verbindungsorientierte Dienste über ein von Natur aus unzuverlässiges Netzwerk, das durch die Übertragung von Datagrammen unter Verwendung des Internet-Protokolls (IP) durchlaufen wird. Im Kern definiert die Protokollsuite die Adressierungs-, Identifizierungs- und Routing-Spezifikationen für Internet Protocol Version 4 (IPv4) und für IPv6, die nächste Generation des Protokolls mit einer wesentlich erweiterten Adressierungsfähigkeit. Die Internet Protocol Suite ist der definierende Satz von Protokollen für das Internet. ⓘ

IEEE 802

IEEE 802 ist eine Familie von IEEE-Standards, die sich mit lokalen Netzwerken und Metropolitan Area Networks befassen. Die vollständige IEEE 802-Protokollsuite bietet eine Vielzahl von Netzwerkfunktionen. Die Protokolle haben ein flaches Adressierungsschema. Sie arbeiten hauptsächlich auf den Schichten 1 und 2 des OSI-Modells. ⓘ

MAC-Bridging (IEEE 802.1D) befasst sich beispielsweise mit dem Routing von Ethernet-Paketen unter Verwendung eines Spanning Tree Protocol. IEEE 802.1Q beschreibt VLANs, und IEEE 802.1X definiert ein portbasiertes Network Access Control-Protokoll, das die Grundlage für die in VLANs verwendeten Authentifizierungsmechanismen bildet (aber auch in WLANs zu finden ist) - es ist das, was der Heimanwender sieht, wenn er einen "Wireless Access Key" eingeben muss. ⓘ

Ethernet

Ethernet ist eine Familie von Technologien, die in kabelgebundenen LANs verwendet werden. Sie wird durch eine Reihe von Standards beschrieben, die zusammen IEEE 802.3 heißen und vom Institute of Electrical and Electronics Engineers veröffentlicht wurden. ⓘ

Drahtloses LAN

Das auf den IEEE 802.11-Standards basierende Wireless LAN, das auch als WLAN oder WiFi bekannt ist, ist heute wahrscheinlich das bekannteste Mitglied der IEEE 802-Protokollfamilie für Heimanwender. IEEE 802.11 hat viele Eigenschaften mit dem kabelgebundenen Ethernet gemeinsam. ⓘ

SONET/SDH

Synchronous Optical Networking (SONET) und Synchronous Digital Hierarchy (SDH) sind standardisierte Multiplexing-Protokolle, die mehrere digitale Bitströme mit Hilfe von Lasern über Glasfasern übertragen. Ursprünglich wurden sie für die Übertragung von leitungsvermittelten Kommunikationen aus einer Vielzahl unterschiedlicher Quellen entwickelt, in erster Linie zur Unterstützung der leitungsvermittelten digitalen Telefonie. Aufgrund seiner Protokollneutralität und seiner transportorientierten Merkmale war SONET/SDH jedoch auch die naheliegende Wahl für die Übertragung von ATM-Rahmen (Asynchronous Transfer Mode). ⓘ

Asynchroner Übertragungsmodus

Asynchronous Transfer Mode (ATM) ist eine Vermittlungstechnik für Telekommunikationsnetze. Es verwendet asynchrones Zeitmultiplexing und kodiert Daten in kleine Zellen mit fester Größe. Dies unterscheidet sich von anderen Protokollen wie der Internet Protocol Suite oder Ethernet, die Pakete oder Rahmen variabler Größe verwenden. ATM hat Ähnlichkeiten sowohl mit leitungs- als auch mit paketvermittelten Netzwerken. Dies macht es zu einer guten Wahl für ein Netz, das sowohl traditionellen Datenverkehr mit hohem Durchsatz als auch Echtzeitinhalte mit geringer Latenz wie Sprache und Video verarbeiten muss. ATM verwendet ein verbindungsorientiertes Modell, bei dem eine virtuelle Verbindung zwischen zwei Endpunkten hergestellt werden muss, bevor der eigentliche Datenaustausch beginnt. ⓘ

ATM spielt nach wie vor eine Rolle bei der letzten Meile, d. h. der Verbindung zwischen einem Internetdienstanbieter und dem Heimanwender. ⓘ

Zellulare Standards

Es gibt eine Reihe verschiedener digitaler Mobilfunkstandards, darunter: Global System for Mobile Communications (GSM), General Packet Radio Service (GPRS), cdmaOne, CDMA2000, Evolution-Data Optimized (EV-DO), Enhanced Data Rates for GSM Evolution (EDGE), Universal Mobile Telecommunications System (UMTS), Digital Enhanced Cordless Telecommunications (DECT), Digital AMPS (IS-136/TDMA) und Integrated Digital Enhanced Network (iDEN). ⓘ

Leitweglenkung

Routing ist der Prozess der Auswahl von Netzwerkpfaden für den Netzwerkverkehr. Routing wird für viele Arten von Netzen durchgeführt, einschließlich leitungsvermittelter Netze und paketvermittelter Netze. ⓘ

In paketvermittelten Netzen leiten Routing-Protokolle die Weiterleitung von Paketen über Zwischenknoten. Zwischenknoten sind in der Regel Netzwerk-Hardwaregeräte wie Router, Brücken, Gateways, Firewalls oder Switches. Allzweckcomputer können ebenfalls Pakete weiterleiten und Routing durchführen, bieten jedoch aufgrund fehlender Spezialhardware nur eine begrenzte Leistung. Der Routing-Prozess leitet die Weiterleitung auf der Grundlage von Routing-Tabellen, die eine Aufzeichnung der Routen zu verschiedenen Netzwerkzielen enthalten. Die meisten Routing-Algorithmen verwenden jeweils nur einen Netzwerkpfad. Multipath-Routing-Techniken ermöglichen die Verwendung mehrerer alternativer Pfade. ⓘ

Das Routing unterscheidet sich vom Bridging durch die Annahme, dass die Netzwerkadressen strukturiert sind und dass ähnliche Adressen eine Nähe innerhalb des Netzwerks bedeuten. Strukturierte Adressen ermöglichen es, dass ein einziger Eintrag in der Routing-Tabelle die Route zu einer Gruppe von Geräten darstellt. In großen Netzen ist die strukturierte Adressierung, die von Routern verwendet wird, der unstrukturierten Adressierung, die beim Bridging verwendet wird, überlegen. Strukturierte IP-Adressen werden im Internet verwendet. Unstrukturierte MAC-Adressen werden für Bridging in Ethernet- und ähnlichen lokalen Netzen verwendet. ⓘ

Geografischer Maßstab

| Computernetz-Typen nach räumlicher Ausdehnung ⓘ |

|---|

|

|

Netze können durch viele Eigenschaften oder Merkmale charakterisiert werden, z. B. durch die physische Kapazität, den organisatorischen Zweck, die Benutzerautorisierung, die Zugangsrechte und andere. Eine weitere eindeutige Klassifizierungsmethode ist die der physischen Ausdehnung oder des geografischen Maßstabs. ⓘ

- Nanoskaliges Netzwerk ⓘ

Ein Netzwerk im Nanomaßstab hat Schlüsselkomponenten, die im Nanomaßstab implementiert sind, einschließlich Nachrichtenträgern, und nutzt physikalische Prinzipien, die sich von den Kommunikationsmechanismen im Makromaßstab unterscheiden. Die Kommunikation im Nanobereich ermöglicht die Kommunikation mit sehr kleinen Sensoren und Aktoren, wie sie in biologischen Systemen zu finden sind, und kann auch in Umgebungen eingesetzt werden, die für andere Kommunikationstechniken zu rau wären. ⓘ

- Personal Area Network ⓘ

Ein Personal Area Network (PAN) ist ein Computernetzwerk für die Kommunikation zwischen Computern und verschiedenen informationstechnischen Geräten in der Nähe einer Person. Einige Beispiele für Geräte, die in einem PAN verwendet werden, sind Personal Computer, Drucker, Faxgeräte, Telefone, PDAs, Scanner und Videospielkonsolen. Ein PAN kann drahtgebundene und drahtlose Geräte umfassen. Die Reichweite eines PAN beträgt in der Regel bis zu 10 Meter. Ein kabelgebundenes PAN wird in der Regel mit USB- und FireWire-Verbindungen aufgebaut, während Technologien wie Bluetooth und Infrarotkommunikation typischerweise ein drahtloses PAN bilden. ⓘ

- Lokales Netzwerk ⓘ

Ein lokales Netzwerk (LAN) ist ein Netzwerk, das Computer und Geräte in einem begrenzten geografischen Bereich wie einem Haus, einer Schule, einem Bürogebäude oder einer eng beieinander liegenden Gruppe von Gebäuden miteinander verbindet. Jeder Computer oder jedes Gerät im Netzwerk ist ein Knoten. Kabelgebundene LANs basieren in der Regel auf der Ethernet-Technologie. Neuere Standards wie ITU-T G.hn bieten auch die Möglichkeit, ein kabelgebundenes LAN unter Verwendung vorhandener Leitungen wie Koaxialkabel, Telefonleitungen und Stromleitungen zu erstellen. ⓘ

Im Gegensatz zu einem Weitverkehrsnetz (WAN) zeichnet sich ein LAN durch höhere Datenübertragungsraten, eine begrenzte geografische Reichweite und die fehlende Abhängigkeit von Mietleitungen aus. Aktuelle Ethernet- oder andere IEEE 802.3 LAN-Technologien arbeiten mit Datenübertragungsraten von bis zu 100 Gbit/s, die 2010 von der IEEE standardisiert wurden. Derzeit wird ein 400-Gbit/s-Ethernet entwickelt. ⓘ

Ein LAN kann mit Hilfe eines Routers an ein WAN angeschlossen werden. ⓘ

- Home Area Network ⓘ

Ein Heimnetzwerk (Home Area Network, HAN) ist ein privates LAN, das für die Kommunikation zwischen digitalen Geräten verwendet wird, die typischerweise im Haushalt eingesetzt werden, in der Regel eine kleine Anzahl von Personalcomputern und Zubehör wie Drucker und mobile Computergeräte. Eine wichtige Funktion ist die gemeinsame Nutzung des Internetzugangs, häufig ein Breitbanddienst über einen Kabelfernseh- oder DSL-Anbieter (Digital Subscriber Line). ⓘ

- Speicherbereichsnetz ⓘ

Ein Storage Area Network (SAN) ist ein dediziertes Netzwerk, das Zugang zu konsolidiertem Datenspeicher auf Blockebene bietet. SANs werden in erster Linie verwendet, um Speichergeräte wie Festplatten-Arrays, Bandbibliotheken und optische Jukeboxen für Server zugänglich zu machen, so dass die Geräte für das Betriebssystem wie lokal angeschlossene Geräte erscheinen. Ein SAN verfügt in der Regel über ein eigenes Netzwerk von Speichergeräten, auf die andere Geräte im Allgemeinen nicht über das lokale Netzwerk zugreifen können. Die Kosten und die Komplexität von SANs sind Anfang der 2000er Jahre auf ein Niveau gesunken, das eine breitere Akzeptanz sowohl in Unternehmen als auch in kleinen und mittleren Betrieben ermöglicht. ⓘ

- Campus-Netz ⓘ

Ein Campus Area Network (CAN) besteht aus einer Verbindung von LANs innerhalb eines begrenzten geografischen Gebiets. Die Netzwerkausrüstung (Switches, Router) und die Übertragungsmedien (Glasfaser, Kupferkabel, Cat5-Verkabelung usw.) befinden sich fast vollständig im Besitz des Campus-Mieters/Eigentümers (ein Unternehmen, eine Universität, eine Regierung usw.). ⓘ

Ein Universitätscampusnetz beispielsweise verbindet wahrscheinlich eine Vielzahl von Campusgebäuden, um akademische Fachbereiche oder Abteilungen, die Bibliothek und Studentenwohnheime miteinander zu verbinden. ⓘ

- Backbone-Netz ⓘ

Ein Backbone-Netz ist Teil einer Computernetzinfrastruktur, die einen Pfad für den Austausch von Informationen zwischen verschiedenen LANs oder Teilnetzen bereitstellt. Ein Backbone kann verschiedene Netzwerke innerhalb desselben Gebäudes, zwischen verschiedenen Gebäuden oder über einen großen Bereich hinweg miteinander verbinden. ⓘ

Ein großes Unternehmen könnte zum Beispiel ein Backbone-Netz einrichten, um Abteilungen zu verbinden, die sich auf der ganzen Welt befinden. Die Geräte, die die Abteilungsnetzwerke miteinander verbinden, bilden das Netzwerk-Backbone. Bei der Konzeption eines Backbone-Netzes sind die Leistung des Netzes und die Netzüberlastung entscheidende Faktoren, die berücksichtigt werden müssen. Normalerweise ist die Kapazität des Backbone-Netzes größer als die der einzelnen daran angeschlossenen Netze. ⓘ

Ein weiteres Beispiel für ein Backbone-Netz ist das Internet-Backbone, ein riesiges, globales System von Glasfaserkabeln und optischen Netzen, die den Großteil der Daten zwischen Weitverkehrsnetzen (WANs), Metro-, regionalen, nationalen und transozeanischen Netzen übertragen. ⓘ

- Großstadtnetz (Metropolitan Area Network) ⓘ

Ein Metropolitan Area Network (MAN) ist ein großes Computernetzwerk, das sich normalerweise über eine Stadt oder einen großen Campus erstreckt. ⓘ

- Weitverkehrsnetz ⓘ

Ein Weitverkehrsnetz (WAN) ist ein Computernetz, das ein großes geografisches Gebiet wie eine Stadt oder ein Land abdeckt oder sogar interkontinentale Entfernungen überspannt. Ein WAN verwendet einen Kommunikationskanal, der viele verschiedene Medien wie Telefonleitungen, Kabel und Funkwellen kombiniert. Ein WAN nutzt häufig Übertragungseinrichtungen, die von herkömmlichen Betreibern wie Telefongesellschaften bereitgestellt werden. WAN-Technologien funktionieren im Allgemeinen auf den unteren drei Schichten des OSI-Referenzmodells: der physikalischen Schicht, der Datenverbindungsschicht und der Netzwerkschicht. ⓘ

- Privates Unternehmensnetz ⓘ

Ein privates Unternehmensnetzwerk ist ein Netzwerk, das eine einzelne Organisation aufbaut, um ihre Bürostandorte (z. B. Produktionsstandorte, Hauptbüros, Außenstellen, Geschäfte) miteinander zu verbinden, damit sie Computerressourcen gemeinsam nutzen können. ⓘ

- Virtuelles privates Netzwerk ⓘ

Ein virtuelles privates Netzwerk (VPN) ist ein Overlay-Netzwerk, in dem einige der Verbindungen zwischen den Knoten über offene Verbindungen oder virtuelle Schaltkreise in einem größeren Netzwerk (z. B. dem Internet) statt über physische Leitungen geführt werden. Die Protokolle der Datenübertragungsschicht des virtuellen Netzes werden in diesem Fall durch das größere Netz getunnelt. Eine häufige Anwendung ist die sichere Kommunikation über das öffentliche Internet, aber ein VPN muss keine expliziten Sicherheitsmerkmale wie Authentifizierung oder Inhaltsverschlüsselung aufweisen. VPNs können beispielsweise verwendet werden, um den Verkehr verschiedener Benutzergemeinschaften über ein zugrunde liegendes Netz mit starken Sicherheitsfunktionen zu trennen. ⓘ

VPNs können eine Best-Effort-Leistung aufweisen oder ein definiertes Service Level Agreement (SLA) zwischen dem VPN-Kunden und dem VPN-Dienstanbieter haben. Im Allgemeinen hat ein VPN eine komplexere Topologie als Punkt-zu-Punkt. ⓘ

- Global Area Network ⓘ

Ein globales Netzwerk (GAN) ist ein Netzwerk, das zur Unterstützung der mobilen Kommunikation über eine beliebige Anzahl von drahtlosen LANs, Satellitenabdeckungsbereichen usw. verwendet wird. Die größte Herausforderung bei der mobilen Kommunikation ist die Weitergabe der Benutzerkommunikation von einem lokalen Versorgungsgebiet zum nächsten. Im Rahmen des IEEE-Projekts 802 handelt es sich dabei um eine Abfolge von terrestrischen drahtlosen LANs. ⓘ

Organisatorischer Geltungsbereich

Netzwerke werden in der Regel von den Organisationen verwaltet, die sie besitzen. Private Unternehmensnetze können eine Kombination von Intranets und Extranets verwenden. Sie können auch einen Netzzugang zum Internet bieten, das keinen einzigen Eigentümer hat und eine praktisch unbegrenzte globale Konnektivität ermöglicht. ⓘ

Intranet

Ein Intranet ist eine Gruppe von Netzen, die unter der Kontrolle einer einzigen Verwaltungseinheit stehen. Das Intranet verwendet das IP-Protokoll und IP-basierte Tools wie Webbrowser und Dateiübertragungsanwendungen. Die Verwaltungseinheit beschränkt die Nutzung des Intranets auf die autorisierten Benutzer. In der Regel handelt es sich bei einem Intranet um das interne LAN einer Organisation. Ein großes Intranet verfügt in der Regel über mindestens einen Webserver, der die Benutzer mit Unternehmensinformationen versorgt. Ein Intranet ist auch alles, was sich hinter einem Router in einem lokalen Netzwerk befindet. ⓘ

Extranet

Ein Extranet ist ein Netzwerk, das ebenfalls unter der administrativen Kontrolle einer einzelnen Organisation steht, aber eine begrenzte Verbindung zu einem bestimmten externen Netzwerk unterstützt. Eine Organisation kann beispielsweise den Zugang zu einigen Aspekten ihres Intranets ermöglichen, um Daten mit ihren Geschäftspartnern oder Kunden auszutauschen. Diese anderen Einrichtungen sind aus Sicherheitsgründen nicht unbedingt vertrauenswürdig. Die Netzwerkverbindung zu einem Extranet wird häufig, aber nicht immer, über WAN-Technologie realisiert. ⓘ

Internet

Ein Internet-Netzwerk ist die Verbindung mehrerer verschiedener Computernetzwerke zu einem einzigen Computernetzwerk, indem die verschiedenen Netzwerksoftwares übereinander geschichtet und über Router miteinander verbunden werden. ⓘ

Das Internet ist das größte Beispiel für ein Internet-Netzwerk. Es ist ein globales System miteinander verbundener staatlicher, akademischer, unternehmerischer, öffentlicher und privater Computernetze. Es basiert auf den Netzwerktechnologien der Internet Protocol Suite. Es ist der Nachfolger des Advanced Research Projects Agency Network (ARPANET), das von der DARPA des Verteidigungsministeriums der Vereinigten Staaten entwickelt wurde. Das Internet nutzt die Kupferkommunikation und das optische Netzwerk-Backbone, um das World Wide Web (WWW), das Internet der Dinge, die Videoübertragung und eine breite Palette von Informationsdiensten zu ermöglichen. ⓘ

Die Teilnehmer am Internet verwenden eine Vielzahl von Methoden mit mehreren hundert dokumentierten und oft standardisierten Protokollen, die mit der Internet Protocol Suite und einem Adressierungssystem (IP-Adressen) kompatibel sind, das von der Internet Assigned Numbers Authority und Adressregistern verwaltet wird. Dienstanbieter und große Unternehmen tauschen Informationen über die Erreichbarkeit ihrer Adressräume über das Border Gateway Protocol (BGP) aus und bilden so ein redundantes weltweites Netz von Übertragungswegen. ⓘ

Darknet

Ein Darknet ist ein Overlay-Netz, das in der Regel im Internet betrieben wird und nur über spezielle Software zugänglich ist. Ein Darknet ist ein anonymisierendes Netzwerk, in dem Verbindungen nur zwischen vertrauenswürdigen Peers - manchmal als "Freunde" (F2F) bezeichnet - unter Verwendung von nicht standardisierten Protokollen und Ports hergestellt werden. ⓘ

Darknets unterscheiden sich von anderen verteilten Peer-to-Peer-Netzen durch die Anonymität des Austauschs (d. h. IP-Adressen werden nicht öffentlich bekannt gegeben), so dass die Nutzer ohne Angst vor staatlichen oder unternehmerischen Eingriffen kommunizieren können. ⓘ

Netzdienst

Netzdienste sind Anwendungen, die von Servern in einem Computernetz gehostet werden, um Mitgliedern oder Benutzern des Netzes bestimmte Funktionen zur Verfügung zu stellen oder den Betrieb des Netzes selbst zu unterstützen. ⓘ

Das World Wide Web, E-Mail, Drucken und die gemeinsame Nutzung von Dateien im Netz sind Beispiele für bekannte Netzdienste. Netzwerkdienste wie DNS (Domain Name System) vergeben Namen für IP- und MAC-Adressen (Namen wie "nm.lan" merkt man sich besser als Nummern wie "210.121.67.18"), und DHCP sorgt dafür, dass die Geräte im Netzwerk eine gültige IP-Adresse haben. ⓘ

Dienste basieren in der Regel auf einem Dienstprotokoll, das das Format und die Abfolge der Nachrichten zwischen Clients und Servern dieses Netzdienstes festlegt. ⓘ

Leistung des Netzes

Bandbreite

Die Bandbreite in Bit/s kann sich auf die verbrauchte Bandbreite beziehen, die dem erreichten Durchsatz oder Goodput entspricht, d. h. der durchschnittlichen Rate der erfolgreichen Datenübertragung über einen Kommunikationspfad. Der Durchsatz wird durch Technologien wie Bandbreitengestaltung, Bandbreitenmanagement, Bandbreitendrosselung, Bandbreitenbegrenzung, Bandbreitenzuweisung (z. B. Bandbreitenzuweisungsprotokoll und dynamische Bandbreitenzuweisung) usw. beeinflusst. Die Bandbreite eines Bitstroms ist proportional zur durchschnittlich verbrauchten Signalbandbreite in Hertz (die durchschnittliche spektrale Bandbreite des analogen Signals, das den Bitstrom darstellt) während eines untersuchten Zeitintervalls. ⓘ

Netzverzögerung

Die Netzverzögerung ist ein Entwurfs- und Leistungsmerkmal eines Telekommunikationsnetzes. Sie gibt die Latenzzeit an, die ein Datenbit benötigt, um über das Netz von einem Kommunikationsendpunkt zu einem anderen zu gelangen. Sie wird in der Regel in Vielfachen oder Bruchteilen von Sekunden gemessen. Die Verzögerung kann je nach Standort des spezifischen Paares kommunizierender Endpunkte leicht variieren. Techniker geben in der Regel sowohl die maximale als auch die durchschnittliche Verzögerung an und unterteilen die Verzögerung in mehrere Teile:

- Verarbeitungsverzögerung - Zeit, die ein Router benötigt, um den Paketkopf zu verarbeiten

- Warteschlangenverzögerung - Zeit, die das Paket in den Routing-Warteschlangen verbringt

- Übertragungsverzögerung - Zeit, die benötigt wird, um die Bits des Pakets auf die Verbindung zu übertragen

- Ausbreitungsverzögerung - Zeit, die ein Signal benötigt, um sich durch das Medium auszubreiten ⓘ

Ein gewisses Mindestmaß an Verzögerung entsteht bei Signalen durch die Zeit, die für die serielle Übertragung eines Pakets über eine Verbindung benötigt wird. Diese Verzögerung wird durch variablere Verzögerungsniveaus aufgrund von Netzüberlastungen verlängert. Die Verzögerungen im IP-Netz können zwischen einigen Millisekunden und mehreren hundert Millisekunden liegen. ⓘ

Qualität der Dienste

Je nach den Installationsanforderungen wird die Netzleistung in der Regel an der Dienstqualität eines Telekommunikationsprodukts gemessen. Zu den Parametern, die dies beeinflussen, gehören Durchsatz, Jitter, Bitfehlerrate und Latenz. ⓘ

Die folgende Liste enthält Beispiele für Netzleistungsmessungen für ein leitungsvermitteltes Netz und eine Art von paketvermitteltem Netz, nämlich ATM:

- Leitungsvermittelte Netze: In leitungsvermittelten Netzen ist die Netzleistung gleichbedeutend mit der Dienstgüte. Die Anzahl der abgewiesenen Anrufe ist ein Maß für die Leistungsfähigkeit des Netzes bei hoher Verkehrslast. Andere Arten von Leistungsmessungen können den Grad des Rauschens und des Echos umfassen.

- ATM: In einem ATM-Netz (Asynchronous Transfer Mode) kann die Leistung anhand der Leitungsrate, der Dienstgüte (QoS), des Datendurchsatzes, der Verbindungszeit, der Stabilität, der Technologie, der Modulationstechnik und der Modemverbesserungen gemessen werden. ⓘ

Es gibt viele Möglichkeiten, die Leistung eines Netzes zu messen, da jedes Netz von seiner Art und seinem Aufbau her unterschiedlich ist. Die Leistung kann auch modelliert werden, anstatt sie zu messen. So werden zum Beispiel häufig Zustandsübergangsdiagramme zur Modellierung der Warteschlangenleistung in einem leitungsvermittelten Netz verwendet. Der Netzplaner verwendet diese Diagramme, um zu analysieren, wie das Netz in den einzelnen Zuständen funktioniert, und um sicherzustellen, dass das Netz optimal ausgelegt ist. ⓘ

Überlastung des Netzes

Zu einer Überlastung des Netzes kommt es, wenn eine Verbindung oder ein Knotenpunkt einer größeren Datenlast ausgesetzt ist, als für ihn ausgelegt ist, was zu einer Verschlechterung der Dienstqualität führt. Wenn Netze überlastet sind und die Warteschlangen zu voll werden, müssen Pakete verworfen werden, so dass die Netze auf eine erneute Übertragung angewiesen sind. Zu den typischen Auswirkungen einer Überlastung gehören Verzögerungen in der Warteschlange, Paketverluste oder die Blockierung neuer Verbindungen. Die beiden letztgenannten Effekte haben zur Folge, dass eine schrittweise Erhöhung der angebotenen Last entweder nur zu einem geringen Anstieg des Netzdurchsatzes oder zu einer Verringerung des Netzdurchsatzes führt. ⓘ

Netzwerkprotokolle, die aggressive Neuübertragungen verwenden, um Paketverluste zu kompensieren, neigen dazu, Systeme in einem Zustand der Netzwerküberlastung zu halten - selbst nachdem die ursprüngliche Last auf ein Niveau reduziert wurde, das normalerweise keine Netzwerküberlastung hervorrufen würde. Daher können Netzwerke, die diese Protokolle verwenden, bei gleicher Belastung zwei stabile Zustände aufweisen. Der stabile Zustand mit geringem Durchsatz wird als "congestive collapse" bezeichnet. ⓘ

Moderne Netze verwenden Techniken zur Staukontrolle, Stauvermeidung und Verkehrssteuerung, um einen Staukollaps zu vermeiden (d. h. die Endpunkte verlangsamen in der Regel die Übertragung oder stellen sie manchmal sogar ganz ein, wenn das Netz überlastet ist). Zu diesen Techniken gehören: exponentieller Backoff in Protokollen wie CSMA/CA von 802.11 und dem ursprünglichen Ethernet, Fensterverkleinerung in TCP und faire Warteschlangen in Geräten wie Routern. Eine weitere Methode zur Vermeidung der negativen Auswirkungen von Netzüberlastungen ist die Implementierung von Prioritätsschemata, so dass einige Pakete mit höherer Priorität als andere übertragen werden. Prioritätsschemata lösen Netzüberlastungen nicht von selbst, aber sie helfen, die Auswirkungen von Überlastungen bei einigen Diensten zu mildern. Ein Beispiel hierfür ist 802.1p. Eine dritte Methode zur Vermeidung von Netzüberlastungen ist die ausdrückliche Zuweisung von Netzressourcen an bestimmte Datenströme. Ein Beispiel hierfür ist die Verwendung von Contention-Free Transmission Opportunities (CFTXOPs) in der ITU-T-Norm G.hn, die Hochgeschwindigkeitsnetze (bis zu 1 Gbit/s) für den lokalen Bereich über vorhandene Hausleitungen (Strom-, Telefon- und Koaxialkabel) ermöglicht. ⓘ

Für das Internet befasst sich RFC 2914 ausführlich mit dem Thema der Staukontrolle. ⓘ

Ausfallsicherheit des Netzes

Die Ausfallsicherheit eines Netzes ist "die Fähigkeit, angesichts von Störungen und Beeinträchtigungen des normalen Betriebs ein akzeptables Dienstniveau bereitzustellen und aufrechtzuerhalten". ⓘ

Sicherheit

Computernetzwerke werden auch von Sicherheitshackern genutzt, um Computerviren oder -würmer auf Geräten zu installieren, die mit dem Netzwerk verbunden sind, oder um zu verhindern, dass diese Geräte über einen Denial-of-Service-Angriff auf das Netzwerk zugreifen. ⓘ

Sicherheit des Netzes

Die Netzwerksicherheit umfasst die vom Netzwerkadministrator getroffenen Vorkehrungen und Richtlinien zur Verhinderung und Überwachung des unbefugten Zugriffs, des Missbrauchs, der Veränderung oder der Verweigerung des Zugriffs auf das Computernetzwerk und seine über das Netzwerk zugänglichen Ressourcen. Netzwerksicherheit ist die Autorisierung des Zugriffs auf Daten in einem Netzwerk, die vom Netzwerkadministrator kontrolliert wird. Den Benutzern wird eine ID und ein Passwort zugewiesen, die ihnen den Zugriff auf Informationen und Programme innerhalb ihrer Befugnisse ermöglichen. Netzwerksicherheit wird in einer Vielzahl von öffentlichen und privaten Computernetzwerken eingesetzt, um die täglichen Transaktionen und die Kommunikation zwischen Unternehmen, Behörden und Privatpersonen zu sichern. ⓘ

Netzüberwachung

Unter Netzwerküberwachung versteht man die Überwachung von Daten, die über Computernetzwerke wie das Internet übertragen werden. Die Überwachung erfolgt oft heimlich und kann von Regierungen, Unternehmen, kriminellen Organisationen oder Einzelpersonen oder auf deren Veranlassung durchgeführt werden. Sie kann legal oder nicht legal sein und muss nicht unbedingt von einem Gericht oder einer anderen unabhängigen Stelle genehmigt werden. ⓘ

Computer- und Netzwerküberwachungsprogramme sind heute weit verbreitet, und fast der gesamte Internetverkehr wird oder könnte möglicherweise auf Hinweise auf illegale Aktivitäten überwacht werden. ⓘ

Die Überwachung ist für Regierungen und Strafverfolgungsbehörden sehr nützlich, um die soziale Kontrolle aufrechtzuerhalten, Bedrohungen zu erkennen und zu überwachen und kriminelle Aktivitäten zu verhindern bzw. zu untersuchen. Mit dem Aufkommen von Programmen wie dem Total Information Awareness-Programm, Technologien wie Hochgeschwindigkeits-Überwachungscomputern und biometrischer Software sowie Gesetzen wie dem Communications Assistance For Law Enforcement Act verfügen die Regierungen heute über eine nie dagewesene Möglichkeit, die Aktivitäten der Bürger zu überwachen. ⓘ

Viele Bürgerrechts- und Datenschutzgruppen - wie Reporter ohne Grenzen, die Electronic Frontier Foundation und die American Civil Liberties Union - haben jedoch ihre Besorgnis darüber zum Ausdruck gebracht, dass die zunehmende Überwachung der Bürger zu einer Massenüberwachungsgesellschaft mit eingeschränkten politischen und persönlichen Freiheiten führen könnte. Befürchtungen dieser Art haben zu zahlreichen Klagen wie Hepting gegen AT&T geführt. Die Hacktivistengruppe Anonymous hat sich in Regierungswebsites gehackt, um gegen die ihrer Meinung nach "drakonische Überwachung" zu protestieren. ⓘ

Ende-zu-Ende-Verschlüsselung

Die Ende-zu-Ende-Verschlüsselung (E2EE) ist ein digitales Kommunikationsparadigma zum ununterbrochenen Schutz von Daten, die zwischen zwei kommunizierenden Parteien übertragen werden. Dabei verschlüsselt der Absender die Daten so, dass nur der vorgesehene Empfänger sie entschlüsseln kann, ohne dass er auf Dritte angewiesen ist. Die Ende-zu-Ende-Verschlüsselung verhindert, dass Vermittler, wie Internet-Provider oder Anbieter von Anwendungsdiensten, die Kommunikation entdecken oder manipulieren können. Die Ende-zu-Ende-Verschlüsselung schützt im Allgemeinen sowohl die Vertraulichkeit als auch die Integrität. ⓘ

Beispiele für eine Ende-zu-Ende-Verschlüsselung sind HTTPS für den Webverkehr, PGP für E-Mail, OTR für Instant Messaging, ZRTP für Telefonie und TETRA für Funk. ⓘ

Typische serverbasierte Kommunikationssysteme enthalten keine Ende-zu-Ende-Verschlüsselung. Diese Systeme können nur den Schutz der Kommunikation zwischen Clients und Servern gewährleisten, nicht aber zwischen den kommunizierenden Parteien selbst. Beispiele für Nicht-E2EE-Systeme sind Google Talk, Yahoo Messenger, Facebook und Dropbox. Einige dieser Systeme, z. B. LavaBit und SecretInk, haben sich selbst als Anbieter von "Ende-zu-Ende"-Verschlüsselung bezeichnet, obwohl sie dies nicht sind. Bei einigen Systemen, die normalerweise eine Ende-zu-Ende-Verschlüsselung bieten, hat sich herausgestellt, dass sie eine Hintertür enthalten, die die Aushandlung des Verschlüsselungsschlüssels zwischen den kommunizierenden Parteien unterläuft, z. B. Skype oder Hushmail. ⓘ

Das Paradigma der Ende-zu-Ende-Verschlüsselung geht nicht direkt auf die Risiken an den Endpunkten der Kommunikation selbst ein, wie z. B. die technische Ausnutzung von Clients, Zufallszahlengeneratoren von schlechter Qualität oder die Schlüsselhinterlegung. E2EE befasst sich auch nicht mit der Analyse des Datenverkehrs, die sich auf Dinge wie die Identitäten der Endpunkte und die Zeiten und Mengen der gesendeten Nachrichten bezieht. ⓘ

SSL/TLS

Mit der Einführung und dem raschen Wachstum des elektronischen Handels im World Wide Web Mitte der 1990er Jahre wurde klar, dass eine Form der Authentifizierung und Verschlüsselung erforderlich war. Netscape unternahm den ersten Versuch, einen neuen Standard zu entwickeln. Zu dieser Zeit war der Netscape Navigator der dominierende Webbrowser. Netscape schuf einen Standard namens Secure Socket Layer (SSL). SSL erfordert einen Server mit einem Zertifikat. Wenn ein Client den Zugriff auf einen SSL-gesicherten Server anfordert, sendet der Server eine Kopie des Zertifikats an den Client. Der SSL-Client prüft dieses Zertifikat (alle Webbrowser haben eine umfassende Liste von CA-Root-Zertifikaten vorinstalliert), und wenn das Zertifikat stimmt, wird der Server authentifiziert, und der Client handelt eine symmetrische Verschlüsselung für die Sitzung aus. Die Sitzung findet nun in einem sehr sicheren verschlüsselten Tunnel zwischen dem SSL-Server und dem SSL-Client statt. ⓘ

Ansichten über Netzwerke

Benutzer und Netzwerkadministratoren haben in der Regel unterschiedliche Ansichten über ihre Netzwerke. Benutzer können Drucker und einige Server einer Arbeitsgruppe gemeinsam nutzen, was in der Regel bedeutet, dass sie sich am selben geografischen Ort und im selben LAN befinden, während ein Netzwerkadministrator dafür verantwortlich ist, dass dieses Netzwerk funktioniert. Eine Interessengemeinschaft ist weniger an ein lokales Gebiet gebunden und sollte als eine Gruppe von Nutzern mit beliebigem Standort betrachtet werden, die sich eine Reihe von Servern teilen und möglicherweise auch über Peer-to-Peer-Technologien kommunizieren. ⓘ

Netzwerkadministratoren können Netzwerke sowohl aus der physischen als auch aus der logischen Perspektive betrachten. Die physische Perspektive umfasst geografische Standorte, die physische Verkabelung und die Netzwerkelemente (z. B. Router, Brücken und Gateways der Anwendungsschicht), die über die Übertragungsmedien miteinander verbunden sind. Logische Netze, in der TCP/IP-Architektur Subnetze genannt, sind einem oder mehreren Übertragungsmedien zugeordnet. Eine gängige Praxis in einem Gebäudecampus besteht beispielsweise darin, eine Reihe von LAN-Kabeln in jedem Gebäude mit Hilfe der VLAN-Technologie als ein gemeinsames Subnetz erscheinen zu lassen. ⓘ

Sowohl Benutzer als auch Administratoren sind sich in unterschiedlichem Maße der Vertrauens- und Umfangsmerkmale eines Netzes bewusst. Wiederum unter Verwendung der Terminologie der TCP/IP-Architektur ist ein Intranet eine Interessengemeinschaft, die in der Regel von einem Unternehmen privat verwaltet wird und nur für autorisierte Benutzer (z. B. Mitarbeiter) zugänglich ist. Intranets müssen nicht zwangsläufig mit dem Internet verbunden sein, haben aber in der Regel eine begrenzte Verbindung. Ein Extranet ist eine Erweiterung eines Intranets, die eine sichere Kommunikation mit Benutzern außerhalb des Intranets (z. B. Geschäftspartner, Kunden) ermöglicht. ⓘ

Inoffiziell ist das Internet die Gruppe von Benutzern, Unternehmen und Inhaltsanbietern, die durch Internet Service Provider (ISP) miteinander verbunden sind. Aus technischer Sicht ist das Internet die Menge der Subnetze und Aggregate von Subnetzen, die sich den registrierten IP-Adressraum teilen und Informationen über die Erreichbarkeit dieser IP-Adressen über das Border Gateway Protocol austauschen. In der Regel werden die für den Menschen lesbaren Namen von Servern über die Verzeichnisfunktion des Domain Name System (DNS) in IP-Adressen umgewandelt, die für die Benutzer transparent sind. ⓘ

Über das Internet kann sowohl Business-to-Business (B2B) als auch Business-to-Consumer (B2C) und Consumer-to-Consumer (C2C) kommuniziert werden. Wenn Geld oder sensible Informationen ausgetauscht werden, ist die Kommunikation in der Regel durch eine Art von Kommunikationssicherheitsmechanismus geschützt. Intranets und Extranets können mit Hilfe sicherer Virtual Private Network (VPN)-Technologie sicher in das Internet eingebettet werden, ohne dass allgemeine Internetnutzer und -administratoren darauf Zugriff haben. ⓘ

Zeitschriften und Newsletters

- Open Computer Science (frei zugängliche Zeitschrift) ⓘ

Organisatorische Abdeckung (Netzarchitektur)

Dieses Kriterium wird oft benutzt, da es weniger kompliziert erscheint als andere Eigenschaften von Netzen. In der Praxis hat diese Unterscheidung aber nur begrenzte Bedeutung. ⓘ

Übertragungsweg

Leitungsgebundene Netze

Ethernet

Die verbreitetste Technik bei leitungsgebundenen Netzen ist das Ethernet, das vor allem in lokalen Firmennetzen und Heimnetzen Verwendung findet. Es wird heute mit Kupferkabeln in den Ausprägungen 10BASE-T, 100BASE-TX und 1000BASE-T erstellt und verwendet. Dabei bezeichnet die Zahl jeweils die theoretische maximale Übertragungsgeschwindigkeit (Kanalkapazität) von 10, 100 oder 1000 Mbit pro Sekunde. Das T sagt aus, dass es sich um ein verdrilltes Kupferkabel handelt (Twisted Pair). Je nach Geschwindigkeit ist ein Kabel der entsprechenden Qualität nötig, die nach Kategorien standardisiert ist. Für 100 Mbit ist dies z. B. CAT5, bei 1000 Mbit ist CAT5e, CAT5+ oder CAT6 zu verwenden. ⓘ

Es gibt ebenfalls unterschiedliche Standards, um Ethernet über Glasfaserverbindungen zu realisieren, z. B. 10BASE-FL, 100BASE-FX, 1000BASE-SX/-LX und verschiedene 10-Gigabit-Standards beginnend mit „10GBASE-“. ⓘ

Das ursprüngliche Zugriffsverfahren bei Ethernet ist CSMA/CD (Carrier Sense Multiple Access / Collision Detection), wobei jeder Rechner erst überprüft, ob die Leitung (Carrier) frei ist und, wenn dies der Fall ist, sendet. Es kann sein, dass ein weiterer Rechner dasselbe tut und es zur Kollision kommt. Sobald diese Kollision erkannt wird (Collision Detection), brechen beide Rechner das Senden ab und beide probieren es zu einem zufälligen Zeitpunkt später erneut. Die Adressierung erfolgt mittels der MAC-Adresse. ⓘ

Die inzwischen weitaus häufiger anzutreffende Form ist die eines „geswitchten“ Netzwerks, bei dem intelligentere Konzentratoren (Switches) verwendet werden, die einen kollisionsfreien Vollduplex-Betrieb erlauben und in Summe einen wesentlich höheren Gesamtdurchsatz ermöglichen. ⓘ

Token Ring

Einen anderen Weg der Zugriffskontrolle ging das Token-Ring-Netz, das vor allem für Netze mit speziellen Qualitätsanforderungen benutzt wird. Der Vorteil von Token-Ring-Netzen ist, dass jeder Rechner nach spätestens einer bestimmten Zeit etwas senden kann. Dazu wird ein sogenanntes Token (zu Deutsch Pfandmünze) in Form eines kleinen Informationspaketes herumgereicht. Wer das Token hat, darf eine Weile Nutzdaten senden, hört dann wieder auf und gibt das Token weiter. Die Reihenfolge, in der es weitergegeben wird, ist genau festgelegt und ringförmig, wodurch man das Token immer wieder bekommt. Token-Ring-Netze sind oft so aufgebaut, dass jeder Rechner jeweils mit seinen zwei Nachbarn im Ring direkt verbunden ist und diesen entweder das Token weiterreicht oder eine Information übergibt. Es gibt auch eine Variante, die sich Token Ring over Ethernet nennt. Dabei hängen alle Rechner in einem gemeinsam genutzten Ethernet zusammen, aber geben sich dort jeweils ein Token reihum weiter (Token-Passing), wodurch Kollisionen vermieden werden und die Leitung besser genutzt wird. Das Komplizierte an diesem virtuellen Ring ist, dass erst einmal geklärt werden muss, welche Rechner existieren und welche Reihenfolge sie im virtuellen Ring einnehmen. Zudem muss man erkennen, wenn neue Rechner hinzukommen oder bestehende im Ring verschwinden. ⓘ

Wichtig sind die Eigenschaften von Token-Ring-Netzen in sicherheitskritischen Netzen, in denen es darauf ankommt, präzise zu wissen, wie lange es maximal dauert, bis eine Nachricht gesendet werden kann. Dies lässt sich leicht anhand der Anzahl der Rechner, also an der Länge des Rings ermitteln. Solche Netze werden zum Beispiel in der Automobiltechnik und in der Finanzbranche für kritische Systeme eingesetzt. ⓘ

PowerLAN

Das PowerLAN macht sich das vorhandene Stromnetz zunutze, um ein Netzwerk aufzubauen. Spezielle Adapter stellen dazu über die Steckdose die Verbindung zwischen dem Stromnetz und einem Netzwerkgerät her. Die zu übertragenden Informationen werden dazu auf der Sendeseite auf die Leitung zusätzlich aufmoduliert und auf der Empfängerseite wieder demoduliert. Mindestens zwei PowerLAN-Adapter werden benötigt, um ein Netzwerk aufzubauen. Aus technischer Sicht handelt es sich bei dieser leitungsgebundenen Vernetzung um eine Trägerfrequenzanlage. ⓘ

Da die übertragenen Daten ähnlich wie bei einem Funknetz frei im Stromnetz verteilt werden, spielen Sicherheitsaspekte auch hier eine wichtige Rolle. Daher kommt in der Regel eine Verschlüsselung der Informationen zum Einsatz. Weiterhin sind Störeinflüsse zu berücksichtigen, die einerseits vom PowerLAN als Trägerfrequenzanlage ausgehen, umgekehrt jedoch auch von außen auf dieses einwirken und die Übertragung beeinflussen können. ⓘ

Funknetze

Verbreitete Techniken bei Funknetzen sind: ⓘ

Ad-hoc-Netze (MANET)

- WLANs vom Typ IEEE 802.11 im Ad-hoc-Modus. In diesem Modus kommunizieren die Geräte des Netzes ohne zusätzliche Infrastruktur.

- die mit sehr geringer Reichweite Geräte in unmittelbarer Umgebung verbinden, sogenannten Wireless Personal Area Networks (WPAN)

- Bluetooth

- Netzstrukturen für Sensornetze, aktuelles Forschungsgebiet ⓘ

Physikalische Komponenten (Hardware)

Zur physischen und logischen Umsetzung der Vernetzung sind neben passiven Komponenten (Antennen, Kabel, Glasfasern, Steckverbinder, Anschlussdosen) in der Regel auch aktive Komponenten erforderlich, um die Funktionalität zu gewährleisten. Beispiele sind Gateway, Router, Switch, Accesspoint, früher auch Hub, Repeater und Bridge. Solche Komponenten können in manchen Fällen auch als virtuelle (Software-) und nicht als physikalische Hardwarelösung realisiert sein. ⓘ

Sprachliche Betrachtung von Netz und Netzwerk

In der deutschen Sprache werden sowohl die Begriffe Netz (etwa in Stromnetz, nicht Stromnetzwerk; Telefonnetz) verwendet, als auch Netzwerk (zum Beispiel in der Elektrotechnik, oder in soziales Netzwerk). Computernetzwerk wird aber manchmal auf eine falsche Übersetzung des englischen Wortes network zurückgeführt, welches dem deutschen Wort Netz entspreche und durch die Computerfachsprache in den deutschen Wortschatz gefunden habe. Das Wort fand jedoch bereits im 19. Jahrhundert Eingang in das Deutsche Wörterbuch. ⓘ

Die Übersetzung als Netzwerk bringt aber auch Wörter hervor, die eine Unterscheidung ermöglichen, siehe die Netzwerkkarte und verschiedene Netzkarten bzw. das Netzkabel zur Stromversorgung und das Netzwerkkabel im LAN. ⓘ

Die DIN ISO 2382-1 bis -25 „Begriffe der Informationstechnik“ definieren nur den Begriff Netz, nicht Netzwerk. ⓘ