Phishing

| Teil einer Serie über ⓘ |

| Informationssicherheit |

|---|

| Verwandte Sicherheitskategorien |

|

| Bedrohungen |

|

| Verteidigungen |

|

Phishing ist eine Form des Social Engineering, bei der ein Angreifer eine betrügerische (z. B. gefälschte, gefälschte oder anderweitig irreführende) Nachricht sendet, die darauf abzielt, eine Person dazu zu bringen, sensible Informationen an den Angreifer weiterzugeben oder bösartige Software wie Ransomware auf der Infrastruktur des Opfers zu installieren. Phishing-Angriffe werden immer raffinierter und spiegeln oft die Website, auf die sie abzielen, so dass der Angreifer alles beobachten kann, während das Opfer auf der Website navigiert, und alle zusätzlichen Sicherheitsgrenzen mit dem Opfer überwindet. Im Jahr 2020 ist Phishing der bei weitem häufigste Angriff von Cyberkriminellen. Das Internet Crime Complaint Centre des FBI verzeichnet mehr als doppelt so viele Phishing-Vorfälle wie jede andere Art von Computerkriminalität. ⓘ

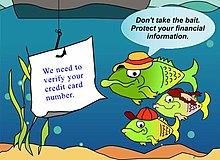

Der Begriff "Phishing" wurde erstmals 1995 in dem von Koceilah Rekouche erstellten Cracking-Toolkit AOHell verwendet; es ist jedoch möglich, dass der Begriff schon vorher in einer Printausgabe des Hackermagazins 2600 verwendet wurde. Das Wort ist eine Leetspeak-Variante von Fishing, die wahrscheinlich von Phreaking beeinflusst wurde, und spielt auf die Verwendung von immer raffinierteren Ködern an, um die sensiblen Daten der Benutzer zu "fischen". ⓘ

Zu den Versuchen, die Auswirkungen von Phishing-Vorfällen zu verhindern oder abzuschwächen, gehören Rechtsvorschriften, Benutzerschulungen, Sensibilisierung der Öffentlichkeit und technische Sicherheitsmaßnahmen. Das Bewusstsein für Phishing ist zu Hause und am Arbeitsplatz wichtig geworden. So ist die Zahl der Phishing-Angriffe in Unternehmen von 2017 bis 2020 von 72 % auf 86 % gestiegen. ⓘ

Unter dem Begriff Phishing (Neologismus von fishing, engl. für ‚Angeln‘) versteht man Versuche, sich über gefälschte Webseiten, E-Mails oder Kurznachrichten als vertrauenswürdiger Kommunikationspartner in einer elektronischen Kommunikation auszugeben. Ziel des Betrugs ist es z. B. an persönliche Daten eines Internet-Benutzers zu gelangen oder ihn z. B. zur Ausführung einer schädlichen Aktion zu bewegen. In der Folge werden dann beispielsweise Kontoplünderung oder Identitätsdiebstahl begangen oder eine Schadsoftware installiert. Es handelt sich dabei um eine Form des Social Engineering, bei dem die Gutgläubigkeit des Opfers ausgenutzt wird. Der Begriff ist ein englisches Kunstwort, das sich aus password harvesting (Passwörter ernten) und fishing (Angeln, Fischen) zusammensetzt und bildlich das Angeln nach Passwörtern mit Ködern verdeutlicht. Die Schreibweise mit Ph- entstammt ferner dem Hacker-Jargon (vgl. Phreaking). ⓘ

Typisch ist dabei die Nachahmung des Internetauftritts einer vertrauenswürdigen Stelle, etwa der Internetseite einer Bank. Um keinen Verdacht zu erregen, wird das Corporate Design der betroffenen Stelle nachgeahmt, so werden etwa dieselben Firmenlogos, Schriftarten und Layouts verwendet. Der Benutzer wird dann auf einer solchen gefälschten Seite etwa dazu aufgefordert, in ein Formular die Login-Daten oder auch Transaktionsnummern für sein Onlinebanking einzugeben. Diese Daten werden dann an den Betrüger weitergeleitet und dazu missbraucht, das Konto zu plündern. ⓘ

Phishing-Nachrichten werden meist per E-Mail oder Instant-Messaging versandt und fordern den Empfänger auf, auf einer präparierten Webseite oder am Telefon geheime Zugangsdaten preiszugeben. Versuche, der wachsenden Anzahl an Phishing-Versuchen Herr zu werden, setzen unter anderem auf geänderte Rechtsprechung, Anwendertraining und technische Hilfsmittel. ⓘ

Der erste dokumentierte Phishing-Versuch fand am 2. Januar 1996 in der Usenet-Newsgroup alt.online-service.america-online statt, der Begriff Phishing tauchte jedoch möglicherweise bereits zuvor in der Druckausgabe des Hacker-Magazins 2600 auf. ⓘ

Arten

E-Mail-Phishing

Die meisten Phishing-Nachrichten werden per E-Mail-Spam zugestellt und sind nicht personalisiert oder auf eine bestimmte Person oder ein bestimmtes Unternehmen ausgerichtet - dies wird als "Massenphishing" bezeichnet. Der Inhalt einer Massen-Phishing-Nachricht variiert stark, je nach dem Ziel des Angreifers. Zu den häufigen Zielen, für die sich die Angreifer ausgeben, gehören Banken und Finanzdienste, E-Mail- und Cloud-Produktivitätsanbieter sowie Streaming-Dienste. Die Angreifer können die erlangten Anmeldeinformationen nutzen, um direkt Geld von einem Opfer zu stehlen, obwohl kompromittierte Konten oft als Ausgangspunkt für andere Angriffe genutzt werden, z. B. für den Diebstahl geschützter Informationen, die Installation von Malware oder das Spear-Phishing anderer Personen im Unternehmen des Ziels. Kompromittierte Konten für Streaming-Dienste werden in der Regel auf Darknet-Märkten direkt an Verbraucher verkauft. ⓘ

Spear-Phishing

Beim Spear-Phishing wendet sich ein Angreifer mit maßgeschneiderten Phishing-Nachrichten direkt an eine bestimmte Organisation oder Person. Dabei handelt es sich im Wesentlichen um die Erstellung und Versendung von E-Mails an eine bestimmte Person, um diese glauben zu lassen, die E-Mail sei legitim. Im Gegensatz zum Massen-Phishing sammeln und verwenden Spear-Phishing-Angreifer oft persönliche Informationen über ihr Ziel, um die Erfolgswahrscheinlichkeit des Angriffs zu erhöhen. Spear-Phishing zielt in der Regel auf Führungskräfte oder Mitarbeiter in Finanzabteilungen ab, die Zugang zu sensiblen Finanzdaten und -dienstleistungen des Unternehmens haben. Eine Studie aus dem Jahr 2019 hat gezeigt, dass Buchhaltungs- und Wirtschaftsprüfungsunternehmen ein häufiges Ziel für Spear Phishing sind, da ihre Mitarbeiter Zugang zu Informationen haben, die für Kriminelle wertvoll sein könnten. ⓘ

Die Threat Group-4127 (Fancy Bear) nutzte Spear-Phishing-Taktiken, um E-Mail-Konten anzugreifen, die mit Hillary Clintons Präsidentschaftskampagne 2016 in Verbindung standen. Sie griffen mehr als 1.800 Google-Konten an und setzten die Domain accounts-google.com ein, um die Zielnutzer zu bedrohen. ⓘ

In einer aktuellen Studie wurde die Anfälligkeit bestimmter Altersgruppen für Spear-Fishing untersucht. Insgesamt 100 junge und 58 ältere Nutzer erhielten ohne ihr Wissen über 21 Tage hinweg täglich simulierte Phishing-E-Mails. Ein Browser-Plugin zeichnete das Anklicken von Links in den E-Mails als Indikator für ihre Anfälligkeit auf. Dreiundvierzig Prozent der Nutzer fielen auf die simulierten Phishing-E-Mails herein, wobei ältere Frauen die höchste Anfälligkeit zeigten. Während die Anfälligkeit bei jungen Nutzern im Laufe der Studie abnahm, blieb sie bei älteren Nutzern stabil. ⓘ

Whaling und CEO-Betrug

Whaling bezieht sich auf Spear-Phishing-Angriffe, die sich speziell an leitende Angestellte und andere hochrangige Ziele richten. Der Inhalt ist wahrscheinlich so gestaltet, dass er für die Zielperson oder -funktion von Interesse ist, z. B. eine Vorladung oder eine Kundenbeschwerde. ⓘ

CEO-Fraud ist praktisch das Gegenteil von Whaling; dabei werden gefälschte E-Mails verfasst, die angeblich von leitenden Angestellten stammen und andere Mitarbeiter eines Unternehmens dazu bringen sollen, eine bestimmte Aktion durchzuführen, in der Regel die Überweisung von Geld auf ein Offshore-Konto. Obwohl die Erfolgsquote bei CEO-Betrug relativ gering ist, können die Kriminellen bei den wenigen erfolgreichen Versuchen sehr hohe Geldsummen erlangen. Es gab bereits mehrere Fälle, in denen Unternehmen durch solche Angriffe Dutzende von Millionen Dollar verloren haben. ⓘ

Klon-Phishing

Clone-Phishing ist eine Art von Phishing-Angriff, bei dem der Inhalt und die Empfängeradresse(n) einer legitimen, zuvor zugestellten E-Mail, die einen Anhang oder Link enthält, entnommen und zur Erstellung einer nahezu identischen oder geklonten E-Mail verwendet wird. Der Anhang oder Link in der E-Mail wird durch eine bösartige Version ersetzt und dann von einer gefälschten E-Mail-Adresse gesendet, die den Anschein erweckt, vom ursprünglichen Absender zu stammen. Die E-Mail kann vorgeben, dass es sich um eine Neuversendung des Originals oder um eine aktualisierte Version des Originals handelt. In der Regel muss entweder der Absender oder der Empfänger zuvor gehackt worden sein, damit die böswillige dritte Partei die legitime E-Mail erhalten kann. ⓘ

Sprachphishing

Voice-Phishing oder Vishing ist die Verwendung von Telefonie (häufig Voice-over-IP-Telefonie) zur Durchführung von Phishing-Angriffen. Die Angreifer wählen eine große Anzahl von Telefonnummern an und spielen automatisierte Aufnahmen ab - oft unter Verwendung von Text-to-Speech-Synthesizern -, die falsche Behauptungen über betrügerische Aktivitäten auf den Bankkonten oder Kreditkarten der Opfer aufstellen. Die anrufende Telefonnummer wird so gefälscht, dass sie die echte Nummer der Bank oder des Instituts angibt, als die sie ausgegeben wurde. Das Opfer wird dann angewiesen, eine von den Angreifern kontrollierte Nummer anzurufen, die es entweder automatisch auffordert, sensible Daten einzugeben, um den vermeintlichen Betrug "aufzuklären", oder es wird mit einer realen Person verbunden, die versucht, durch Social Engineering an Informationen zu gelangen. Voice-Phishing nutzt das im Vergleich zum E-Mail-Phishing geringere Bewusstsein der Öffentlichkeit für Techniken wie Spoofing der Anrufer-ID und automatisches Wählen und damit das Vertrauen, das viele Menschen in die Sprachtelefonie haben. ⓘ

SMS (SMiShing)

Beim SMiShing, ein Kofferwort aus SMS und Phishing, wird der Versuch unternommen, SMS zu Zwecken des Phishings einzusetzen. So werden beispielsweise SMS-Nachrichten verschickt, die Internet-Adressen enthalten, auf die der Empfänger der SMS unter einem Vorwand gelockt werden soll. Dazu werden u. a. fingierte Abobestätigungen oder Paketankündigungen versandt, um die Empfänger der SMS zur Kündigung des vermeintlichen kostenpflichtigen Abonnements oder zur Paketverfolgung zu bewegen. Ebenso wird die Neugier der Empfänger ausgenutzt, wenn Gewinne aus Gewinnspielen verkündet werden oder Videos, die angeblich den Empfänger zeigen sollen, verlinkt werden. Beim Besuch solcher Internet-Seiten wird der Versuch unternommen, Schadsoftware, beispielsweise Trojaner, einzuschleusen. Als besonders empfänglich gelten mobile Endgeräte, die als Betriebssysteme Android einsetzen, da beispielsweise bei iOS standardmäßig die Installation von Anwendungen aus unbekannten Quellen gesperrt ist. ⓘ

Durch erfolgreiches SMiShing manipulierte Geräte können wiederum dazu eingesetzt werden, ihrerseits SMS zu diesem Zweck an die Kontakte des eigenen Adressbuchs wie bei einem Schneeballsystem zu versenden. Seit Ende 2020 stellt SMiShing in Europa eine ernstzunehmende Bedrohung dar. Die Deutsche Telekom informierte 2021 etwa 30.000 Kunden, von deren Geräten nahezu 100 Millionen SMiShing-SMS versandt worden seien. Um solchen Massenversand zu unterbrechen, sind Netzbetreiber in der Lage, bei betroffenen Endgeräten die Funktionalität zum Versand von SMS vorübergehend zu deaktivieren. ⓘ

SMS-Phishing oder Smishing ist vom Konzept her ähnlich wie E-Mail-Phishing, nur dass die Angreifer den "Köder" über Handy-SMS auslegen. Bei Smishing-Angriffen wird der Benutzer in der Regel aufgefordert, auf einen Link zu klicken, eine Telefonnummer anzurufen oder eine E-Mail-Adresse zu kontaktieren, die der Angreifer per SMS-Nachricht angegeben hat. Das Opfer wird dann aufgefordert, seine privaten Daten preiszugeben, häufig Anmeldedaten für andere Websites oder Dienste. Außerdem werden URLs aufgrund der Beschaffenheit mobiler Browser unter Umständen nicht vollständig angezeigt, was die Erkennung einer unzulässigen Anmeldeseite erschweren kann. Da der Mobiltelefonmarkt inzwischen mit Smartphones gesättigt ist, die alle über eine schnelle Internetverbindung verfügen, kann ein per SMS verschickter bösartiger Link das gleiche Ergebnis erzielen wie ein per E-Mail versendeter. Smishing-Nachrichten können von Telefonnummern stammen, die ein seltsames oder unerwartetes Format haben. ⓘ

Page Hijacking

Beim Page Hijacking werden legitime Webseiten kompromittiert, um Benutzer über Cross-Site-Scripting auf eine bösartige Website oder ein Exploit-Kit umzuleiten. Ein Hacker kann eine Website kompromittieren und ein Exploit-Kit wie MPack einfügen, um legitime Benutzer zu kompromittieren, die den nun kompromittierten Webserver besuchen. Eine der einfachsten Formen des Page Hijacking besteht darin, eine Webseite so zu verändern, dass sie einen bösartigen Inline-Frame enthält, der das Laden eines Exploit-Kits ermöglicht. Page Hijacking wird häufig in Verbindung mit einem Watering Hole-Angriff auf Unternehmen eingesetzt, um deren Ziele zu kompromittieren. ⓘ

Kalender-Phishing

Beim Kalender-Phishing werden Phishing-Links über Kalendereinladungen übermittelt. Es werden Kalendereinladungen verschickt, die standardmäßig automatisch zu vielen Kalendern hinzugefügt werden. Diese Einladungen haben oft die Form von RSVP- und anderen üblichen Veranstaltungsanfragen. Der ehemalige Google-Klickbetrugsbeauftragte Shuman Ghosemajumder glaubt, dass diese Form des Betrugs zunimmt, und empfiehlt, die Kalendereinstellungen so zu ändern, dass keine neuen Einladungen automatisch hinzugefügt werden. ⓘ

Techniken

Link-Manipulation

Die meisten Arten von Phishing nutzen eine Form der technischen Täuschung, um einen Link in einer E-Mail so aussehen zu lassen, als gehöre er zu der Organisation, als die sich die Angreifer ausgeben. Falsch geschriebene URLs oder die Verwendung von Subdomains sind gängige Tricks von Phishern. In der folgenden Beispiel-URL, http://www.yourbank.example.com/kann es für das ungeschulte Auge so aussehen, als würde die URL den Benutzer zum Beispielabschnitt der yourbank-Website führen; tatsächlich verweist diese URL auf den "yourbank"-Abschnitt (d. h. Phishing) der Beispiel-Website. Ein weiterer gängiger Trick besteht darin, dass der angezeigte Text für einen Link ein vertrauenswürdiges Ziel suggeriert, obwohl der Link in Wirklichkeit auf die Website des Betrügers führt. Viele Desktop-E-Mail-Clients und Webbrowser zeigen die Ziel-URL eines Links in der Statusleiste an, wenn man mit der Maus darüberfährt. Dieses Verhalten kann jedoch unter Umständen von den Phishern außer Kraft gesetzt werden. Entsprechende mobile Anwendungen verfügen im Allgemeinen nicht über diese Vorschaufunktion. ⓘ

Internationalisierte Domänennamen (IDNs) können durch IDN-Spoofing oder Homograph-Angriffe ausgenutzt werden, um Webadressen zu erstellen, die optisch mit einer legitimen Website identisch sind, jedoch zu einer bösartigen Version führen. Phisher haben sich ein ähnliches Risiko zunutze gemacht, indem sie offene URL-Weiterleitungen auf den Websites vertrauenswürdiger Organisationen verwenden, um bösartige URLs mit einer vertrauenswürdigen Domäne zu tarnen. Selbst digitale Zertifikate lösen dieses Problem nicht, denn es ist durchaus möglich, dass ein Phisher ein gültiges Zertifikat erwirbt und anschließend den Inhalt ändert, um eine echte Website zu fälschen, oder die Phish-Site ganz ohne SSL hostet. ⓘ

Umgehung von Filtern

Phisher haben manchmal Bilder anstelle von Text verwendet, um es den Anti-Phishing-Filtern zu erschweren, den üblicherweise in Phishing-E-Mails verwendeten Text zu erkennen. Hochentwickelte Anti-Phishing-Filter sind in der Lage, versteckten Text in Bildern mithilfe von optischer Zeichenerkennung (OCR) zu erkennen. ⓘ

Social Engineering

Die meisten Arten von Phishing beinhalten eine Art von Social Engineering, bei dem Benutzer psychologisch manipuliert werden, damit sie eine Aktion ausführen, z. B. auf einen Link klicken, einen Anhang öffnen oder vertrauliche Informationen preisgeben. Neben der offensichtlichen Imitation einer vertrauenswürdigen Einrichtung wird bei den meisten Phishing-Methoden ein Gefühl der Dringlichkeit erzeugt - die Angreifer behaupten, dass Konten geschlossen oder beschlagnahmt werden, wenn das Opfer nicht aktiv wird. Dies geschieht am häufigsten bei Bank- oder Versicherungskonten der Opfer. ⓘ

Eine alternative Technik zum Phishing, bei dem sich der Angreifer als Person ausgibt, ist die Verwendung von gefälschten Nachrichtenartikeln, die das Opfer dazu bringen sollen, auf einen Link zu klicken, ohne richtig zu überlegen, wohin dieser führen könnte. Diese Links sind so gestaltet, dass sie zu einer professionell aussehenden Website führen, die genau so aussieht wie die Website der legitimen Organisation. Auf der Website des Angreifers werden die Opfer dann mit gefälschten "Viren"-Benachrichtigungen konfrontiert oder auf Seiten umgeleitet, die versuchen, Schwachstellen im Webbrowser auszunutzen, um Malware zu installieren. ⓘ

Geschichte

Phishing ist keine neue Erscheinung. Tatsächlich gab es unter dem Begriff Social Engineering ähnliche Betrugsversuche, und zwar bereits lange bevor E-Mail und Internet zum alltäglichen Kommunikationsmittel wurden. Dabei versuchten Betrüger via Telefon, sich das Vertrauen der Opfer zu erschleichen und ihnen vertrauliche Informationen zu entlocken. Durch die Verbreitung von kostengünstiger VoIP-Telefonie wird dieses, nun Vishing genannte, Vorgehen wieder lohnend für Betrüger. Ein aktuelles Beispiel für verwendete Trickbetrügereien ist der Enkeltrick. Neu sind beim Phishing lediglich die Werkzeuge, die eine weitaus größere Verbreitung ermöglichen. ⓘ

Die Anfänge des Phishings im Internet reichen bis zum Ende der 1990er Jahre zurück. Damals wurden Nutzer von Instant-Messengern wie z. B. ICQ per E-Mail aufgefordert, ihre Zugangsdaten in ein in der E-Mail enthaltenes Formular einzutragen. Mit den so erhaltenen Zugangsdaten konnten die Betrüger die Chat-Zugänge ihrer Opfer unter deren Identität nutzen. ⓘ

Die ersten Phishing-Angriffe im Bereich des Online-Banking begannen damit, dass der Urheber einer Phishing-Attacke seinem Opfer offiziell wirkende Schreiben als E-Mail schickte, die ihn dazu verleiten sollen, dem Täter vertrauliche Informationen, vor allem Benutzernamen und Passwörter oder PIN und TAN von Online-Banking-Zugängen, im guten Glauben preiszugeben. Übergibt der Besucher korrekte Daten, kann der Betrüger mit der abgefangenen PIN und TAN eine Geldüberweisung zu Lasten des Opfers tätigen. Nachdem die meisten Banken ihre TAN-Systeme verbessert haben, wird diese relativ simple Methode, Kontozugangsdaten abzufangen, mittlerweile nur noch vergleichsweise selten angewendet. ⓘ

1980s

Eine Phishing-Technik wurde in einem Papier und einer Präsentation auf der internationalen HP-Benutzergruppe Interex 1987 detailliert beschrieben. ⓘ

1990s

Der Begriff "Phishing" soll Mitte der 90er Jahre von dem bekannten Spammer und Hacker Khan C. Smith geprägt worden sein. Die erste urkundliche Erwähnung des Begriffs findet sich in dem Hacking-Tool AOHell (nach Angaben seines Schöpfers), das eine Funktion enthielt, mit der versucht wurde, die Passwörter oder Finanzdaten von America-Online-Benutzern zu stehlen. ⓘ

Frühes AOL-Phishing

Phishing bei AOL stand in engem Zusammenhang mit der Warez-Community, die unlizenzierte Software tauschte, und der Black-Hat-Hacking-Szene, die Kreditkartenbetrug und andere Online-Verbrechen beging. Die AOL-Durchsetzungsbehörden entdeckten Wörter, die in AOL-Chaträumen verwendet wurden, um die Konten von Personen zu sperren, die an der Fälschung von Software und dem Handel mit gestohlenen Konten beteiligt waren. Der Begriff wurde verwendet, weil "<><" der am häufigsten verwendete HTML-Tag ist, der natürlich in allen Chat-Protokollen zu finden war und als solcher von den AOL-Mitarbeitern nicht erkannt oder gefiltert werden konnte. Das Symbol <>< wurde für alle Formulierungen ersetzt, die sich auf gestohlene Kreditkarten, Konten oder illegale Aktivitäten bezogen. Da das Symbol wie ein Fisch aussah und aufgrund der Popularität von Phreaking wurde es als "Phishing" angepasst. AOHell, das Anfang 1995 veröffentlicht wurde, war ein Programm, mit dem AOL-Benutzer gehackt werden konnten, indem sich der Angreifer als AOL-Mitarbeiter ausgab und eine Sofortnachricht an ein potenzielles Opfer schickte, in der er es aufforderte, sein Passwort preiszugeben. Um das Opfer zur Preisgabe sensibler Daten zu verleiten, konnte die Nachricht Aufforderungen wie "Überprüfen Sie Ihr Konto" oder "Bestätigen Sie die Rechnungsdaten" enthalten. ⓘ

Sobald das Opfer das Passwort preisgegeben hat, kann der Angreifer auf das Konto des Opfers zugreifen und es für betrügerische Zwecke nutzen. Sowohl Phishing als auch Warezing bei AOL erforderten in der Regel eigens geschriebene Programme, wie z. B. AOHell. Phishing wurde bei AOL so weit verbreitet, dass eine Zeile in alle Sofortnachrichten eingefügt wurde, in der es heißt: "Niemand, der bei AOL arbeitet, wird Sie nach Ihrem Passwort oder Ihren Rechnungsdaten fragen". Ein Benutzer, der gleichzeitig ein AIM-Konto und ein AOL-Konto bei einem ISP benutzte, konnte relativ ungestraft AOL-Mitglieder phishen, da Internet-AIM-Konten von Nicht-AOL-Internet-Mitgliedern benutzt werden konnten und nicht geahndet werden konnten (d. h. der AOL-TOS-Abteilung für disziplinarische Maßnahmen gemeldet wurden). Ende 1995 griffen AOL-Cracker auf Phishing für legitime Konten zurück, nachdem AOL Ende 1995 Maßnahmen eingeführt hatte, um die Verwendung gefälschter, algorithmisch generierter Kreditkartennummern zur Eröffnung von Konten zu verhindern. Die Durchsetzung der AOL-Richtlinien führte schließlich dazu, dass Urheberrechtsverletzungen von den AOL-Servern ferngehalten wurden, und AOL deaktivierte die in das Phishing verwickelten Konten umgehend, oft bevor die Opfer reagieren konnten. Die Schließung der Warez-Szene bei AOL veranlasste die meisten Phisher, den Dienst zu verlassen. ⓘ

2000s

- 2001

- Der erste bekannte direkte Versuch, ein Zahlungssystem anzugreifen, betraf E-Gold im Juni 2001. Kurz nach den Anschlägen vom 11. September auf das World Trade Center folgte ein "Post-9/11-ID-Check".

- 2003

- Der erste bekannte Phishing-Angriff auf eine Privatkundenbank wurde von The Banker im September 2003 gemeldet.

- 2004

- Schätzungen zufolge wurden zwischen Mai 2004 und Mai 2005 etwa 1,2 Millionen Computerbenutzer in den Vereinigten Staaten durch Phishing-Angriffe geschädigt, was einem Gesamtbetrag von etwa 929 Millionen US-Dollar entspricht. Unternehmen in den Vereinigten Staaten verlieren schätzungsweise 2 Milliarden US-Dollar pro Jahr, weil ihre Kunden zu Opfern werden.

- Phishing ist als voll organisierter Teil des Schwarzmarkts anerkannt. Auf globaler Ebene sind Spezialfirmen entstanden, die Phishing-Software gegen Bezahlung anbieten (und damit das Risiko auslagern), die von organisierten Banden zusammengestellt und in Phishing-Kampagnen eingesetzt werden.

- 2005

- Im Vereinigten Königreich verdoppelten sich die Verluste durch Webbanking-Betrug - hauptsächlich durch Phishing - von 12,2 Mio. GBP im Jahr 2004 auf 23,2 Mio. GBP im Jahr 2005, und jeder zwanzigste Computernutzer gab an, im Jahr 2005 Opfer von Phishing geworden zu sein.

- 2006

- Fast die Hälfte der Phishing-Diebstähle im Jahr 2006 wurde von Gruppen begangen, die über das Russian Business Network mit Sitz in St. Petersburg operierten.

- Banken streiten mit Kunden über Phishing-Verluste. Die britische Bankenvereinigung APACS vertritt den Standpunkt, dass "auch die Kunden vernünftige Vorsichtsmaßnahmen treffen müssen ..., damit sie nicht den Kriminellen ausgeliefert sind". Als die erste Welle von Phishing-Angriffen im September 2006 den Bankensektor der Irischen Republik heimsuchte, weigerte sich die Bank of Ireland zunächst, für die Verluste ihrer Kunden aufzukommen, obwohl die Verluste in Höhe von 113.000 Euro ersetzt wurden.

- Die Phisher haben es auf die Kunden von Banken und Online-Zahlungsdiensten abgesehen. Mit E-Mails, die angeblich vom Internal Revenue Service stammen, wurden sensible Daten von US-Steuerzahlern abgefangen. Während die ersten Beispiele dieser Art wahllos verschickt wurden, in der Erwartung, dass einige von ihnen von Kunden einer bestimmten Bank oder eines bestimmten Dienstes empfangen würden, haben neuere Untersuchungen gezeigt, dass Phisher im Prinzip in der Lage sein könnten, festzustellen, welche Banken potenzielle Opfer nutzen, und die gefälschten E-Mails entsprechend auszurichten.

- Ende 2006 übernahm ein Computerwurm die Seiten von MySpace und änderte Links, um Surfer auf Websites zu leiten, die dazu bestimmt waren, Anmeldedaten zu stehlen.

- 2007

- 3,6 Millionen Erwachsene haben in den 12 Monaten bis August 2007 3,2 Milliarden US-Dollar verloren. Microsoft hält diese Schätzungen für stark übertrieben und schätzt den jährlichen Phishing-Schaden in den USA auf 60 Millionen US-Dollar.

- Die Angreifer, die in die Datenbank von TD Ameritrade eingedrungen sind und 6,3 Millionen E-Mail-Adressen erbeutet haben (obwohl sie nicht in der Lage waren, Sozialversicherungsnummern, Kontonummern, Namen, Adressen, Geburtsdaten, Telefonnummern und Handelsaktivitäten zu erlangen), wollten auch die Benutzernamen und Kennwörter der Konten und starteten daher einen weiteren Spear-Phishing-Angriff.

- 2008

- Die Filesharing-Website RapidShare war Ziel eines Phishing-Angriffs, um ein Premium-Konto zu erhalten, mit dem Geschwindigkeitsbegrenzungen für Downloads, die automatische Löschung von Uploads, Wartezeiten bei Downloads und Abkühlzeiten zwischen Uploads aufgehoben werden.

- Kryptowährungen wie Bitcoin erleichtern den Verkauf von Schadsoftware und machen Transaktionen sicher und anonym.

- 2009

- Im Januar 2009 führte ein Phishing-Angriff zu nicht autorisierten Überweisungen von 1,9 Millionen US-Dollar über die Online-Banking-Konten von Experi-Metal.

- Im dritten Quartal 2009 meldete die Anti-Phishing Working Group, dass 115.370 Phishing-E-Mails von Verbrauchern eingegangen sind, wobei die USA und China jeweils mehr als 25 % der Phishing-Seiten beherbergten. ⓘ

2010s

| Jahr | Kampagnen ⓘ |

|---|---|

| 2005 | 173,063

|

| 2006 | 268,126

|

| 2007 | 327,814

|

| 2008 | 335,965

|

| 2009 | 412,392

|

| 2010 | 313,517

|

| 2011 | 284,445

|

| 2012 | 320,081

|

| 2013 | 491,399

|

| 2014 | 704,178

|

| 2015 | 1,413,978

|

- 2011

- Im März 2011 wurden interne RSA-Mitarbeiter erfolgreich gephisht, was dazu führte, dass die Hauptschlüssel für alle RSA-SecureID-Sicherheitstoken gestohlen und anschließend zum Einbruch in US-Rüstungsunternehmen verwendet wurden.

- Chinesische Phishing-Kampagnen zielten auf Gmail-Konten hochrangiger Beamter der Regierungen und des Militärs der Vereinigten Staaten und Südkoreas sowie auf chinesische politische Aktivisten ab.

- 2012

- Ghosh zufolge gab es 2012 445.004 Angriffe im Vergleich zu 258.461 im Jahr 2011 und 187.203 im Jahr 2010".

- 2013

- Im August 2013 wurde der Werbedienst Outbrain Opfer eines Spear-Phishing-Angriffs und SEA leitete die Websites von The Washington Post, Time und CNN um.

- Im Oktober 2013 wurden E-Mails an eine unbekannte Anzahl von Empfängern verschickt, die vorgaben, von American Express zu stammen.

- Im November 2013 wurden 110 Millionen Kunden- und Kreditkartendaten von Target-Kunden über ein gefälschtes Konto eines Subunternehmers gestohlen. Der CEO und das IT-Sicherheitspersonal wurden daraufhin entlassen.

- Im Dezember 2013 hatte die Ransomware Cryptolocker 250.000 Computer infiziert. Nach Angaben von Dell SecureWorks stimmten wahrscheinlich 0,4 % oder mehr der Infizierten der Lösegeldforderung zu.

- 2014

- Im Januar 2014 entdeckte das Seculert Research Lab einen neuen gezielten Angriff, bei dem Xtreme RAT zum Einsatz kam. Bei diesem Angriff wurden Spear-Phishing-E-Mails verwendet, um israelische Organisationen anzugreifen und die hochentwickelte Malware zu installieren. Fünfzehn Rechner wurden kompromittiert, darunter auch solche, die der Zivilverwaltung von Judäa und Samaria gehören.

- Im August 2014 wurde festgestellt, dass die iCloud-Leaks von Prominentenfotos auf Phishing-E-Mails beruhten, die an die Opfer geschickt wurden und so aussahen, als kämen sie von Apple oder Google.

- Im November 2014 wurde durch Phishing-Angriffe auf die ICANN administrativer Zugriff auf das Centralized Zone Data System erlangt; ebenfalls erlangt wurden Daten über die Nutzer im System - und Zugriff auf das öffentliche Wiki, den Blog und das Whois-Informationsportal des Governmental Advisory Committee der ICANN.

- 2015

- Charles H. Eccleston bekannte sich im Rahmen eines Spear-Phishing-Versuchs schuldig, als er versuchte, die Computer von 80 Mitarbeitern des Energieministeriums zu infizieren.

- Eliot Higgins und andere Journalisten, die mit Bellingcat zusammenarbeiten, einer Gruppe, die den Abschuss des Malaysia-Airlines-Fluges 17 über der Ukraine recherchiert, wurden mit zahlreichen Spear-Phishing-E-Mails angegriffen.

- Im August 2015 wurde Cozy Bear mit einem Spear-Phishing-Angriff auf das E-Mail-System des Pentagons in Verbindung gebracht, der dazu führte, dass das gesamte nicht als geheim eingestufte E-Mail-System des Generalstabs und der Internetzugang während der Ermittlungen abgeschaltet wurden.

- Im August 2015 nutzte Fancy Bear eine Zero-Day-Schwachstelle in Java für einen Spear-Phishing-Angriff, bei dem die Electronic Frontier Foundation gefälscht und Angriffe auf das Weiße Haus und die NATO gestartet wurden.

- 2016

- Im Februar wurde das österreichische Luft- und Raumfahrtunternehmen FACC AG durch eine BEC-Attacke um 42 Millionen Euro (47 Millionen US-Dollar) betrogen - und entließ daraufhin sowohl den Finanzvorstand als auch den Geschäftsführer.

- Fancy Bear führte im ersten Quartal 2016 Spear-Phishing-Angriffe auf E-Mail-Adressen durch, die mit dem Demokratischen Nationalkomitee in Verbindung standen.

- Der Wichita Eagle berichtete: "KU-Mitarbeiter werden Opfer eines Phishing-Betrugs und verlieren Gehaltsschecks".

- Fancy Bear wird verdächtigt, hinter einem Spear-Phishing-Angriff im August 2016 auf Bundestagsabgeordnete und mehrere politische Parteien wie die Linken-Fraktionsvorsitzende Sahra Wagenknecht, die Junge Union und die CDU des Saarlandes zu stecken.

- Im August 2016 meldete die Welt-Anti-Doping-Agentur den Erhalt von Phishing-E-Mails, die an Nutzer ihrer Datenbank geschickt wurden und sich als offizielle WADA ausgaben, aber mit der russischen Hackergruppe Fancy Bear übereinstimmten. Nach Angaben der WADA waren einige der Daten, die die Hacker veröffentlichten, gefälscht.

- Innerhalb weniger Stunden nach den US-Wahlergebnissen 2016 verschickten russische Hacker E-Mails von gefälschten E-Mail-Adressen der Harvard-Universität und nutzten dabei ähnliche Techniken wie beim Phishing, um gefälschte Nachrichten zu veröffentlichen, die sich an normale amerikanische Wähler richteten.

- 2017

- Im Jahr 2017 waren 76 % der Unternehmen von Phishing-Angriffen betroffen. Fast die Hälfte der befragten Informationssicherheitsexperten gab an, dass die Zahl der Angriffe gegenüber 2016 gestiegen ist.

- In der ersten Jahreshälfte 2017 wurden Unternehmen und Einwohner von Katar in einem Zeitraum von drei Monaten von mehr als 93.570 Phishing-Angriffen betroffen.

- Eine Phishing-E-Mail an Google- und Facebook-Nutzer brachte Mitarbeiter erfolgreich dazu, Geld - in Höhe von 100 Millionen US-Dollar - auf ausländische Bankkonten zu überweisen, die von einem Hacker kontrolliert werden. Dieser wurde inzwischen vom US-Justizministerium verhaftet.

- Im August 2017 wurden Kunden von Amazon mit dem Amazon Prime Day-Phishing-Angriff konfrontiert, bei dem Hacker scheinbar legitime Angebote an Kunden von Amazon verschickten. Wenn Amazon-Kunden versuchten, mit den "Deals" einzukaufen, wurde die Transaktion nicht abgeschlossen, was die Kunden des Einzelhändlers dazu veranlasste, Daten einzugeben, die kompromittiert und gestohlen werden konnten.

- 2018

- Im Jahr 2018 wurde das Unternehmen block.one, das die EOS.IO-Blockchain entwickelt hat, von einer Phishing-Gruppe angegriffen, die Phishing-E-Mails an alle Kunden schickte, um den Kryptowährungs-Wallet-Schlüssel des Benutzers abzufangen; und ein späterer Angriff zielte auf Airdrop-Tokens.

- 2019

- Zwischen dem 30. Mai 2019 und dem 6. Oktober 2019 verschaffte sich eine unbefugte Person mithilfe eines E-Mail-Phishing-Angriffs Zugang zu den E-Mail-Konten von Mitarbeitern bei Golden Entertainment, einem Spielautomatenbetreiber in Las Vegas, Nevada. Der Angreifer hatte Zugriff auf eine bestimmte E-Mail mit einem Anhang, der die Sozialversicherungsnummern, Reisepassnummern, Regierungsausweise und verschiedene persönliche Daten mehrerer Mitarbeiter und Lieferanten des Unternehmens enthielt. Es ist unklar, ob diese Informationen preisgegeben wurden. Das Unternehmen benachrichtigte als Vorsichtsmaßnahme alle betroffenen Personen und bot ihnen eine kostenlose Überwachung ihrer Kreditauskunft an. In der Folge wurde am 17. Dezember 2020 vor dem United States District Court for the District of Nevada eine Sammelklage gegen das Unternehmen zugelassen.

- Von 2015 bis 2019 war die Unatrac Holding Ltd. Opfer eines anhaltenden Spear-Phishing-Angriffs, der sie rund 11 Millionen US-Dollar kostete. Obinwanne Okeke und die Verschwörer verschafften sich zunächst die E-Mail-Anmeldedaten des Finanzchefs des Unternehmens. Dann schickten sie gefälschte Rechnungen und Überweisungsaufträge an die Finanzabteilung des Unternehmens. Okeke verübte Cyberbetrug gegen viele andere Unternehmen und Einzelpersonen und erbeutete erfolgreich E-Mail- und andere sensible Anmeldedaten. Am 16. Februar 2021 wurde er zu 10 Jahren Gefängnis verurteilt. ⓘ

2020s

- 2020

- Am 15. Juli 2020 kam es bei Twitter zu einem Einbruch, bei dem Elemente des Social Engineering (Sicherheit) und Phishing kombiniert wurden. Ein 17-jähriger Hacker und seine Komplizen richteten eine gefälschte Website ein, die dem internen VPN-Provider von Twitter ähnelte, der von Mitarbeitern mit Fernzugriff genutzt wird. Personen, die sich als Helpdesk-Mitarbeiter ausgaben, riefen mehrere Twitter-Mitarbeiter an und forderten sie auf, ihre Anmeldedaten an die gefälschte VPN-Website zu übermitteln. Mithilfe der von den unwissenden Mitarbeitern angegebenen Daten konnten sie dann die Kontrolle über mehrere hochrangige Benutzerkonten übernehmen, darunter Barack Obama, Elon Musk, Joe Biden und das Unternehmenskonto von Apple Inc. Die Hacker schickten Nachrichten an Twitter-Follower, in denen sie um Bitcoin baten und versprachen, den Transaktionswert im Gegenzug zu verdoppeln, und sammelten 12,86 BTC (damals etwa 117.000 US-Dollar) ein. ⓘ

| Jahr | Januar | Feb | März | Apr | Mai | Jun | Jul | Aug | Sep | Okt | Nov | Dez | Gesamt |

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| 2005 | 12,845 | 13,468 | 12,883 | 14,411 | 14,987 | 15,050 | 14,135 | 13,776 | 13,562 | 15,820 | 16,882 | 15,244 | 173,063 |

| 2006 | 17,877 | 17,163 | 18,480 | 17,490 | 20,109 | 28,571 | 23,670 | 26,150 | 22,136 | 26,877 | 25,816 | 23,787 | 268,126 |

| 2007 | 29,930 | 23,610 | 24,853 | 23,656 | 23,415 | 28,888 | 23,917 | 25,624 | 38,514 | 31,650 | 28,074 | 25,683 | 327,814 |

| 2008 | 29,284 | 30,716 | 25,630 | 24,924 | 23,762 | 28,151 | 24,007 | 33,928 | 33,261 | 34,758 | 24,357 | 23,187 | 335,965 |

| 2009 | 34,588 | 31,298 | 30,125 | 35,287 | 37,165 | 35,918 | 34,683 | 40,621 | 40,066 | 33,254 | 30,490 | 28,897 | 412,392 |

| 2010 | 29,499 | 26,909 | 30,577 | 24,664 | 26,781 | 33,617 | 26,353 | 25,273 | 22,188 | 23,619 | 23,017 | 21,020 | 313,517 |

| 2011 | 23,535 | 25,018 | 26,402 | 20,908 | 22,195 | 22,273 | 24,129 | 23,327 | 18,388 | 19,606 | 25,685 | 32,979 | 284,445 |

| 2012 | 25,444 | 30,237 | 29,762 | 25,850 | 33,464 | 24,811 | 30,955 | 21,751 | 21,684 | 23,365 | 24,563 | 28,195 | 320,081 |

| 2013 | 28,850 | 25,385 | 19,892 | 20,086 | 18,297 | 38,100 | 61,453 | 61,792 | 56,767 | 55,241 | 53,047 | 52,489 | 491,399 |

| 2014 | 53,984 | 56,883 | 60,925 | 57,733 | 60,809 | 53,259 | 55,282 | 54,390 | 53,661 | 68,270 | 66,217 | 62,765 | 704,178 |

| 2015 | 49,608 | 55,795 | 115,808 | 142,099 | 149,616 | 125,757 | 142,155 | 146,439 | 106,421 | 194,499 | 105,233 | 80,548 | 1,413,978 |

| 2016 | 99,384 | 229,315 | 229,265 | 121,028 | 96,490 | 98,006 | 93,160 | 66,166 | 69,925 | 51,153 | 64,324 | 95,555 | 1,313,771 |

| 2017 | 96,148 | 100,932 | 121,860 | 87,453 | 93,285 | 92,657 | 99,024 | 99,172 | 98,012 | 61,322 | 86,547 | 85,744 | 1,122,156 |

| 2018 | 89,250 | 89,010 | 84,444 | 91,054 | 82,547 | 90,882 | 93,078 | 89,323 | 88,156 | 87,619 | 64,905 | 87,386 | 1,040,654 |

| 2019 | 34,630 | 35,364 | 42,399 | 37,054 | 40,177 | 34,932 | 35,530 | 40,457 | 42,273 | 45,057 | 42,424 | 45,072 | 475,369 |

"APWG Phishing Attack Trends Reports". Abgerufen am 5. Mai 2019. ⓘ

Anti-Phishing

Es gibt Anti-Phishing-Websites, die genaue Nachrichten veröffentlichen, die in letzter Zeit im Internet kursieren, wie FraudWatch International und Millersmiles. Auf diesen Websites finden sich oft genaue Angaben zu den einzelnen Nachrichten. ⓘ

Noch im Jahr 2007 wurden Anti-Phishing-Strategien von Unternehmen, die persönliche und finanzielle Daten schützen müssen, kaum eingesetzt. Inzwischen gibt es verschiedene Techniken zur Bekämpfung von Phishing, darunter Gesetze und Technologien, die speziell zum Schutz vor Phishing entwickelt wurden. Diese Techniken umfassen Maßnahmen, die sowohl von Einzelpersonen als auch von Unternehmen ergriffen werden können. Telefon-, Website- und E-Mail-Phishing kann jetzt den Behörden gemeldet werden, wie unten beschrieben. ⓘ

Benutzerschulung

Es gibt verschiedene Möglichkeiten, Menschen darin zu schulen, Phishing-Versuche zu erkennen und mit ihnen umzugehen. Eine solche Schulung kann sehr effektiv sein, vor allem dann, wenn die Schulung den Schwerpunkt auf konzeptionelles Wissen legt und direktes Feedback gibt. Ein wesentlicher Bestandteil der Anti-Phishing-Strategie eines Unternehmens oder einer Einrichtung besteht daher darin, die Benutzer aktiv zu schulen, damit sie Phishing-Betrügereien ohne Zögern erkennen und entsprechend handeln können. Obwohl es derzeit an Daten und Aufzeichnungen mangelt, die zeigen, dass Aufklärungsmaßnahmen und andere informationsbasierte Interventionen die Anfälligkeit für Phishing erfolgreich verringern, sind im Internet große Mengen an Informationen über die Phishing-Bedrohung verfügbar. ⓘ

Viele Organisationen führen regelmäßig simulierte Phishing-Kampagnen für ihre Mitarbeiter durch, um die Wirksamkeit ihrer Schulungen zu messen. Dies geschieht beispielsweise häufig im Gesundheitswesen, da die Daten des Gesundheitswesens einen hohen Wert als potenzielles Ziel für Hacker haben. In einer kürzlich von der National Library of Medicine durchgeführten Studie wurde im Rahmen der Cybersicherheitsaktivitäten während eines bestimmten Testzeitraums eine Bewertung durchgeführt, bei der mehrere Methoden zum Abfangen von Anmeldeinformationen per E-Mail von Mitarbeitern eingesetzt wurden. Während des einmonatigen Testzeitraums erhielt die Organisation 858 200 E-Mails: 139 400 (16 %) wurden vermarktet, 18 871 (2 %) wurden als potenzielle Bedrohungen identifiziert. Dies ist nur ein Beispiel für die vielen Maßnahmen, die zur Bekämpfung von Phishing im Gesundheitswesen ergriffen werden. ⓘ

Die Bürgerinnen und Bürger können Phishing-Versuche verhindern, indem sie ihre Surfgewohnheiten leicht ändern. Wenn man kontaktiert wird, dass ein Konto "verifiziert" werden muss (oder ein anderes von Phishern verwendetes Thema), ist es eine sinnvolle Vorsichtsmaßnahme, das Unternehmen zu kontaktieren, von dem die E-Mail scheinbar stammt, um zu prüfen, ob die E-Mail legitim ist. Alternativ kann die Adresse, von der man weiß, dass es sich um die echte Website des Unternehmens handelt, in die Adresszeile des Browsers eingegeben werden, anstatt den Hyperlinks in der vermuteten Phishing-Nachricht zu vertrauen. ⓘ

Fast alle seriösen E-Mail-Nachrichten von Unternehmen an ihre Kunden enthalten eine Information, die Phishern nicht ohne weiteres zugänglich ist. Einige Unternehmen, wie z. B. PayPal, sprechen ihre Kunden in E-Mails immer mit ihrem Benutzernamen an. Wenn also eine E-Mail den Empfänger in allgemeiner Form anspricht ("Sehr geehrter PayPal-Kunde"), handelt es sich wahrscheinlich um einen Phishing-Versuch. Darüber hinaus bietet PayPal verschiedene Methoden an, um gefälschte E-Mails zu erkennen, und rät Nutzern, verdächtige E-Mails an ihre Domain spoof@PayPal.com weiterzuleiten, um sie zu untersuchen und andere Kunden zu warnen. Es ist jedoch unsicher anzunehmen, dass das Vorhandensein von persönlichen Informationen allein garantiert, dass eine Nachricht legitim ist, und einige Studien haben gezeigt, dass das Vorhandensein von persönlichen Informationen die Erfolgsrate von Phishing-Angriffen nicht wesentlich beeinflusst, was darauf hindeutet, dass die meisten Menschen nicht auf solche Details achten. ⓘ

E-Mails von Banken und Kreditkartenunternehmen enthalten oft Teilkontonummern. Jüngste Untersuchungen haben jedoch gezeigt, dass die Öffentlichkeit in der Regel nicht zwischen den ersten und den letzten Ziffern einer Kontonummer unterscheidet - ein erhebliches Problem, da die ersten Ziffern oft für alle Kunden eines Finanzinstituts gleich sind. ⓘ

Die Anti-Phishing Working Group, eine der größten Anti-Phishing-Organisationen der Welt, erstellt regelmäßig Berichte über Trends bei Phishing-Angriffen. ⓘ

Google hat ein Video veröffentlicht, das zeigt, wie man Phishing-Betrügereien erkennt und sich vor ihnen schützt. ⓘ

Technische Ansätze

Es gibt eine Vielzahl technischer Ansätze, um zu verhindern, dass Phishing-Angriffe die Nutzer erreichen oder dass sie erfolgreich sensible Informationen abfangen. ⓘ

Ausfiltern von Phishing-Mails

Spezielle Spam-Filter können die Zahl der Phishing-E-Mails, die den Posteingang der Empfänger erreichen, reduzieren. Diese Filter verwenden eine Reihe von Techniken, darunter maschinelles Lernen und die Verarbeitung natürlicher Sprache, um Phishing-E-Mails zu klassifizieren und E-Mails mit gefälschten Adressen zurückzuweisen. ⓘ

Browser, die Benutzer vor betrügerischen Websites warnen

Ein weiterer beliebter Ansatz zur Bekämpfung von Phishing ist die Führung einer Liste bekannter Phishing-Sites und die Überprüfung von Websites anhand dieser Liste. Ein solcher Dienst ist der Safe Browsing Service. Webbrowser wie Google Chrome, Internet Explorer 7, Mozilla Firefox 2.0, Safari 3.2 und Opera enthalten alle diese Art von Anti-Phishing-Maßnahmen. Firefox 2 verwendet die Anti-Phishing-Software von Google. Opera 9.1 verwendet Live-Blacklists von Phishtank, cyscon und GeoTrust sowie Live-Whitelists von GeoTrust. Einige Implementierungen dieses Ansatzes senden die besuchten URLs zur Überprüfung an einen zentralen Dienst, was zu Bedenken hinsichtlich des Datenschutzes geführt hat. Einem Bericht von Mozilla von Ende 2006 zufolge war Firefox 2 in einer Studie eines unabhängigen Softwaretestunternehmens bei der Erkennung betrügerischer Websites effektiver als Internet Explorer 7. ⓘ

Ein Mitte 2006 eingeführter Ansatz besteht darin, zu einem speziellen DNS-Dienst zu wechseln, der bekannte Phishing-Domänen herausfiltert: Dies funktioniert mit jedem Browser und ähnelt im Prinzip der Verwendung einer Hosts-Datei zum Blockieren von Web-Werbung. ⓘ

Um das Problem der Phishing-Websites zu entschärfen, die sich als Opfer-Website ausgeben, indem sie deren Bilder (z. B. Logos) einbetten, haben mehrere Website-Besitzer die Bilder so verändert, dass sie dem Besucher signalisieren, dass es sich möglicherweise um eine betrügerische Website handelt. Das Bild kann in einen neuen Dateinamen verschoben und das Original dauerhaft ersetzt werden, oder ein Server kann erkennen, dass das Bild nicht als Teil des normalen Surfens angefordert wurde, und stattdessen ein Warnbild senden. ⓘ

Erweiterung der Passwortanmeldung

Die Website der Bank of America ist eine von mehreren, die die Benutzer auffordert, ein persönliches Bild (vermarktet als SiteKey) auszuwählen, und dieses vom Benutzer ausgewählte Bild bei allen Formularen anzeigt, die ein Passwort verlangen. Die Benutzer der Online-Dienste der Bank werden angewiesen, ein Passwort nur dann einzugeben, wenn sie das von ihnen ausgewählte Bild sehen. Mehrere Studien deuten jedoch darauf hin, dass nur wenige Benutzer ihre Passwörter nicht eingeben, wenn keine Bilder angezeigt werden. Außerdem ist diese Funktion (wie auch andere Formen der Zwei-Faktor-Authentifizierung) anfällig für andere Angriffe, wie z. B. die Angriffe auf die skandinavische Bank Nordea Ende 2005 und die Citibank im Jahr 2006. ⓘ

Ein ähnliches System, bei dem jedem Website-Benutzer ein automatisch generierter "Identitätshinweis", bestehend aus einem farbigen Wort in einem farbigen Kasten, angezeigt wird, wird auch von anderen Finanzinstituten verwendet. ⓘ

Sicherheitsskins sind eine verwandte Technik, bei der ein vom Benutzer ausgewähltes Bild als visueller Hinweis auf die Legitimität des Formulars über das Anmeldeformular gelegt wird. Im Gegensatz zu den Website-basierten Bildschemata wird das Bild selbst jedoch nur zwischen dem Benutzer und dem Browser ausgetauscht und nicht zwischen dem Benutzer und der Website. Das Verfahren beruht außerdem auf einem Protokoll zur gegenseitigen Authentifizierung, was es weniger anfällig für Angriffe macht, die sich gegen reine Benutzerauthentifizierungsverfahren richten. ⓘ

Eine weitere Technik basiert auf einem dynamischen Bildraster, das bei jedem Anmeldeversuch anders aussieht. Der Benutzer muss die Bilder identifizieren, die zu den von ihm vorher ausgewählten Kategorien (wie Hunde, Autos und Blumen) passen. Erst wenn er die Bilder, die seinen Kategorien entsprechen, richtig identifiziert hat, darf er sein alphanumerisches Passwort eingeben, um die Anmeldung abzuschließen. Im Gegensatz zu den statischen Bildern, die auf der Website der Bank of America verwendet werden, wird bei einer dynamischen bildbasierten Authentifizierungsmethode ein einmaliger Passcode für die Anmeldung erstellt, der eine aktive Beteiligung des Benutzers erfordert und von einer Phishing-Website nur sehr schwer korrekt nachgeahmt werden kann, da sie ein anderes Raster zufällig generierter Bilder anzeigen müsste, das die geheimen Kategorien des Benutzers enthält. ⓘ

Überwachung und Beseitigung

Mehrere Unternehmen bieten Banken und anderen Organisationen, die von Phishing-Betrügereien betroffen sind, rund um die Uhr Dienste zur Überwachung und Analyse von Phishing-Websites und zur Unterstützung bei deren Schließung an. Die automatisierte Erkennung von Phishing-Inhalten liegt noch unter dem akzeptierten Niveau für direkte Maßnahmen, wobei die inhaltsbasierte Analyse eine Erfolgsquote von 80 % bis 90 % erreicht, so dass die meisten Tools manuelle Schritte umfassen, um die Erkennung zu bestätigen und die Reaktion zu autorisieren. Einzelpersonen können einen Beitrag leisten, indem sie Phishing sowohl an freiwillige als auch an Branchengruppen wie cyscon oder PhishTank melden. Phishing-Webseiten und -E-Mails können an Google gemeldet werden. ⓘ

Transaktionsüberprüfung und -signierung

Es sind auch Lösungen aufgetaucht, die das Mobiltelefon (Smartphone) als zweiten Kanal für die Überprüfung und Autorisierung von Banktransaktionen nutzen. ⓘ

Multi-Faktor-Authentifizierung

Unternehmen können eine Zwei-Faktor-Authentifizierung oder eine Multi-Faktor-Authentifizierung (MFA) implementieren, bei der ein Benutzer bei der Anmeldung mindestens zwei Faktoren verwenden muss. (Zum Beispiel muss ein Benutzer sowohl eine Smartcard als auch ein Passwort vorlegen). Dies mindert das Risiko, da im Falle eines erfolgreichen Phishing-Angriffs das gestohlene Kennwort allein nicht wieder verwendet werden kann, um in das geschützte System einzudringen. Es gibt jedoch mehrere Angriffsmethoden, mit denen viele der typischen Systeme überwunden werden können. MFA-Systeme wie WebAuthn gehen dieses Problem von vornherein an. ⓘ

Schwärzung von E-Mail-Inhalten

Unternehmen, denen Sicherheit wichtiger ist als Bequemlichkeit, können von den Benutzern ihrer Computer verlangen, dass sie einen E-Mail-Client verwenden, der URLs aus E-Mail-Nachrichten entfernt, so dass es für den Leser der E-Mail unmöglich ist, auf einen Link zu klicken oder eine URL zu kopieren. Dies kann zwar zu Unannehmlichkeiten führen, verhindert aber fast alle Phishing-Angriffe per E-Mail. ⓘ

Die Grenzen der technischen Antworten

In einem Forbes-Artikel vom August 2014 wird argumentiert, dass der Grund für das Fortbestehen von Phishing-Problemen auch nach einem Jahrzehnt des Verkaufs von Anti-Phishing-Technologien darin liegt, dass Phishing "ein technisches Mittel ist, um menschliche Schwächen auszunutzen", und dass Technologie menschliche Schwächen nicht vollständig ausgleichen kann. ⓘ

Rechtliche Antworten

Am 26. Januar 2004 reichte die U.S. Federal Trade Commission die erste Klage gegen einen mutmaßlichen Phisher ein. Der Angeklagte, ein kalifornischer Teenager, soll eine Webseite erstellt haben, die wie die America Online-Webseite aussah, und sie zum Stehlen von Kreditkarteninformationen benutzt haben. Andere Länder sind diesem Beispiel gefolgt und haben Phisher aufgespürt und verhaftet. In Brasilien wurde der Phishing-Boss Valdir Paulo de Almeida verhaftet, der einen der größten Phishing-Verbrecherringe anführte, der in zwei Jahren zwischen 18 und 37 Millionen US-Dollar gestohlen hat. Die Behörden des Vereinigten Königreichs nahmen im Juni 2005 zwei Männer wegen ihrer Rolle bei einem Phishing-Betrug ins Gefängnis, und zwar in einem Fall, der mit der Operation Firewall des US-Geheimdienstes zusammenhing, die auf berüchtigte "Carder"-Websites abzielte. Im Jahr 2006 wurden acht Personen von der japanischen Polizei wegen des Verdachts auf Phishing-Betrug verhaftet, weil sie gefälschte Yahoo-Japan-Websites erstellt und damit 100 Millionen Yen (870.000 US-Dollar) erbeutet hatten. Die Verhaftungen setzten sich 2006 fort, als das FBI im Rahmen der Operation Cardkeeper eine sechzehnköpfige Bande in den USA und Europa festnahm. ⓘ

In den Vereinigten Staaten brachte Senator Patrick Leahy am 1. März 2005 im Kongress den Anti-Phishing Act of 2005 ein. Wäre dieses Gesetz in Kraft getreten, hätten Kriminelle, die gefälschte Websites erstellen und gefälschte E-Mails versenden, um Verbraucher zu betrügen, mit Geldstrafen von bis zu 250.000 US-Dollar und Gefängnisstrafen von bis zu fünf Jahren belegt werden können. Das Vereinigte Königreich hat sein rechtliches Arsenal gegen Phishing mit dem Fraud Act 2006 verschärft, der einen allgemeinen Straftatbestand des Betrugs einführt, der mit bis zu zehn Jahren Haft geahndet werden kann, und die Entwicklung oder den Besitz von Phishing-Kits mit der Absicht, Betrug zu begehen, verbietet. ⓘ

Auch die Unternehmen haben sich den Bemühungen angeschlossen, gegen Phishing vorzugehen. Am 31. März 2005 reichte Microsoft 117 Bundesklagen beim U.S. District Court for the Western District of Washington ein. In den Klagen werden "John Doe"-Beklagte beschuldigt, Passwörter und vertrauliche Informationen zu erlangen. Im März 2005 fand außerdem eine Partnerschaft zwischen Microsoft und der australischen Regierung statt, in deren Rahmen Strafverfolgungsbeamte in der Bekämpfung verschiedener Internetverbrechen, einschließlich Phishing, unterrichtet wurden. Im März 2006 kündigte Microsoft weitere 100 Klagen außerhalb der USA an, und im November 2006 waren es bereits 129 Klagen, die sich aus straf- und zivilrechtlichen Verfahren zusammensetzten. AOL verstärkte seine Bemühungen gegen Phishing Anfang 2006 mit drei Klagen, in denen insgesamt 18 Millionen US-Dollar im Rahmen der 2005 erfolgten Änderungen des Virginia Computer Crimes Act gefordert werden. Earthlink hat sich dem angeschlossen, indem es half, sechs Männer zu identifizieren, die später in Connecticut wegen Phishing-Betrugs angeklagt wurden. ⓘ

Im Januar 2007 wurde Jeffrey Brett Goodin aus Kalifornien als erster Angeklagter von einem Geschworenengericht nach den Bestimmungen des CAN-SPAM Act von 2003 verurteilt. Er wurde für schuldig befunden, Tausende von E-Mails an America-Online-Benutzer verschickt zu haben, in denen er sich als Rechnungsabteilung von AOL ausgab und die Kunden aufforderte, persönliche Daten und Kreditkarteninformationen anzugeben. Wegen des CAN-SPAM-Verstoßes und zehn weiterer Anklagepunkte, darunter Drahtbetrug, unbefugte Verwendung von Kreditkarten und Missbrauch der AOL-Marke, wurde er zu einer Haftstrafe von 70 Monaten verurteilt, die bis zu 101 Jahre betragen kann. Goodin befand sich in Untersuchungshaft, da er zu einer früheren Gerichtsanhörung nicht erschienen war, und begann sofort mit der Verbüßung seiner Haftstrafe. ⓘ

Bemerkenswerte Vorfälle

- 2016-2021 literarische Phishing-Diebstähle ⓘ

Neuere Methoden

In der Gegenwart gelingt es Phishing-Betrügern vor allem mit Hilfe von Schadprogrammen wie beispielsweise mit trojanischen Pferden, sich in dem Kommunikationsweg zwischen Bankkunde und Bank zwischenzuschalten (Man-in-the-Middle-Angriff) und Daten abzugreifen, die dann nie bei der Bank ankommen. Der Umweg, den Bankkunden über das Versenden einer E-Mail zur Preisgabe seiner Zugangsdaten zu verleiten, ist damit nicht mehr notwendig. Diese moderne Form des Abgreifens von Kontozugangsdaten ermöglichte es den Tätern, auch vergleichsweise moderne Systeme wie das iTAN-Verfahren mit indizierten Transaktionsnummern zu überlisten. ⓘ

Phishing-Angriffsziele sind dabei Zugangsdaten, zum Beispiel für Onlinebanking oder Online-Bezahlsysteme (zum Beispiel PayPal), Versandhäuser, Internet-Auktionshäuser, webbasierende Onlineberatungen, Packstationen oder Singlebörsen. Mit den gestohlenen Zugangsdaten kann der Urheber der Phishing-Attacke die Identität seines Opfers übernehmen (Identitätsdiebstahl) und in dessen Namen Handlungen ausführen. Durch den Missbrauch der persönlichen Daten entstehen beträchtliche Schäden in Form von Vermögensschäden (zum Beispiel Überweisung von Geldbeträgen fremder Konten), Rufschädigung (beispielsweise die Versteigerung gestohlener Waren unter fremdem Namen bei Online-Auktionen) oder Schäden durch Aufwendungen für Aufklärung und Wiedergutmachung. Über die Höhe der Schäden gibt es nur Schätzungen. Wie Sicherheitsexperten des auf IT-Sicherheit spezialisierten Unternehmens RSA herausfanden, gab es allein in den USA im Jahr 2011 etwa 280.000 Phishing-Attacken und damit einen Anstieg um 37 Prozent gegenüber dem Vorjahr. Im Schnitt konnten die Täter mit jedem Angriff ungefähr 4.500 Dollar erbeuten. ⓘ

Spear-Phishing

Eine neuere Variante des Phishing wird als Spear-Phishing bezeichnet (abgeleitet vom englischen Wort für Speer), worunter ein gezielter Angriff zu verstehen ist. Hierbei beschafft sich der Angreifer zum Beispiel über die Studentenvertretung einer Hochschule die Mailadressen der dort eingeschriebenen Studenten, um an diese gezielt eine Phishing-Mail einer lokal ansässigen Bank oder Sparkasse zu übersenden. Die „Trefferquote“ bei dieser Art von Phishing-Attacken ist höher als bei normalen Angriffen, da die Wahrscheinlichkeit, dass ein Student seine Bankverbindung bei diesem Institut unterhält, sehr groß ist. Weiter spricht man in Fachkreisen von Whaling (Substantivierung des englischen Verbs „to whale“ mit der Bedeutung Walfang), wenn sich die gezielte Attacke gegen hohe Führungskräfte richtet. ⓘ

Pharming

Eine weiterentwickelte Form des klassischen Phishings ist das Pharming, welches auf einer Manipulation der DNS-Anfragen von Webbrowsern basiert. ⓘ

Methoden der Datenbeschaffung

Im Allgemeinen beginnt eine Phishing-Attacke mit einer persönlich gehaltenen, offiziell anmutenden E-Mail oder einem Massenversand von E-Mails, wobei der Empfänger stets mit „Sehr geehrter Kunde“ angesprochen wird anstatt mit dem eigentlichen Namen, welcher normalerweise der Bank bekannt ist – eine der Möglichkeiten, Phishing-Mails zu erkennen. Der Empfänger soll eine betrügerische Webseite besuchen, die mehr oder weniger täuschend echt aussieht und unter einem Vorwand zur Eingabe seiner Zugangsdaten auffordert. Die gefälschten Webseiten sind in aller Regel schon allein aus ungeschickten Formulierungen (oft Ergebnis einer Computerübersetzung), orthographischen oder syntaktischen Fehlern erkennbar. Manchmal sind Mails mit gefälschten Absendern einfach an der falschen Sprache erkennbar, wenn etwa eine angeblich deutsche Bank ihr Rundschreiben mit dem Gruß „Yours truly“ oder anderen nicht authentischen Formulierungen abschließt. Oft erkennt man Fälschungen auch daran, dass der Versender eine falsche Kodierung verwendet, sodass statt eines Sonderzeichens westlicher Sprachen (zum Beispiel deutsche Umlaute oder Buchstaben mit französischen, oder italienischen Akzenten) in einem lateinisch kodierten Text einzelne kyrillische Buchstaben erscheinen. Meistens wird das Opfer zusätzlich in falscher Sicherheit gewiegt, indem im Text das Problem des Datendiebstahls thematisiert wird und behauptet wird, dass das Ausfüllen des Formulars nötig sei, damit ein „neuartiges Sicherheitskonzept“ wirksam werden könne. Folgt er dieser Aufforderung, gelangen seine Zugangsdaten in die Hände der Urheber der Phishing-Attacke. Was dann folgt, soll nur noch nachträgliches Misstrauen des Opfers zerstreuen – eine kurze Bestätigung oder eine falsche Fehlermeldung. Betrügern ist es möglich, eine Phishing-Mail mit einer gefälschten, täuschend echten Absenderadresse zu versenden. ⓘ

In den gefährlicheren Angriffsformen befindet sich die Malware auf einer infizierten Webseite. Diese wird dann allein durch den Besuch der Website auf dem Computer des Internetnutzers installiert. Hierbei ist es möglich, dass auch eine seriöse Internetseite ohne Kenntnis des Betreibers infiziert wurde. In diesem Fall ist das Versenden einer E-Mail entbehrlich. ⓘ

Eine andere Variante bindet ein Formular direkt innerhalb einer HTML-E-Mail ein, das zur Eingabe der vertraulichen Daten auffordert und diese an die Urheber sendet. Auf eine Phishing-Webseite wird hierbei verzichtet. ⓘ

Die Frankfurter Allgemeine Zeitung berichtete 2009 von einem Man-in-the-Middle-Angriff von Tätern aus St. Petersburg, die im Jahre 2008 430 Internetknotenrechner scannten und auf diese Weise 25 Mio. € erbeutet hatten. ⓘ

Methoden der Verschleierung

Webpräsenz

Die gefälschten Zielseiten haben meistens gefälschte Namen oder Bezeichnungen, die ähnlich klingen wie die offiziellen Seiten oder Firmen. Die Zielseiten mit dem Webformular haben das gleiche Aussehen wie die Originalseiten. Sie sind also nur sehr schwer als Fälschungen identifizierbar. ⓘ

Mit der Möglichkeit, internationalisierte Domainnamen in URLs zu verwenden, entstanden neue Möglichkeiten zum URL-Spoofing. Beispielsweise könnte eine Originaladresse lauten http://www.oe-bank.example.com/</nowiki> und als Fälschung http://www.ö-bank.example.com/</nowiki>. Die beiden Namen sind sachlich identisch, allerdings technisch unterschiedlich, denn sie werden im Hintergrund zu unterschiedlichen Adressen aufgelöst und können zu völlig unterschiedlichen Webseiten führen. ⓘ

Noch schwerer zu erkennen ist die Verwendung von ähnlich aussehenden Buchstaben aus anderen Alphabeten (Homographischer Angriff). So unterscheidet sich z. B. das kyrillische „а“ bei den üblicherweise verwendeten Schriftarten optisch in keiner Weise vom lateinischen „a“. Falls das „a“ in „http://www.bank.example.com/“ kyrillisch dargestellt wird, ist die Adresse unterschiedlich und somit falsch. Allerdings zeigt die Adresszeile des Browsers keinen sichtbaren Unterschied zur Original-Bankadresse. ⓘ

Als generisches Schutzprotokoll vor Phishing-Attacken auf Basis von IDNs wurde das Protokoll IDN Char Collision Detection (IdnCCD) entwickelt. ⓘ

Es wurden Trojaner entdeckt, die gezielt Manipulationen an der Hosts-Datei des Betriebssystems vornahmen. In der Hosts-Datei können rechnerindividuelle Umsetzungen hinterlegt werden. Eine Manipulation dieser Datei kann bewirken, dass anstatt der Original-Seite nur noch die gefälschte Seite aufgerufen werden kann, obwohl die korrekte Adresse eingegeben wurde. Auch die im Router eingetragene DNS-Konfiguration kann Ziel von Schadsoftware sein. Perfide an dieser Angriffsmethode ist, dass das Opfer unabhängig vom Endgerät auf entsprechende gefälschte Dienste weitergeleitet wird. ⓘ

Eine weitere Methode des Phishings ist das Access-Point-Spoofing, bei dem der Angreifer die Kennung eines vertrauenswürdigen Funknetzes kopiert, damit sich das Ziel mit einem bösartigen Zugangspunkt verbindet. Letztere Methode kann sowohl bei lokalen Funknetzen (W-LAN) als auch im Mobilfunknetz zum Einsatz kommen. ⓘ

Eine Studie der Universität Cambridge (The Impact of Incentives on Notice and Take-down, s. Literatur) hat gezeigt, dass Banken es im Durchschnitt innerhalb von vier bis acht Stunden schaffen, zur Kenntnis gelangte Phishing Websites weltweit löschen zu lassen. ⓘ

Beispiele

2005 SPAM

Anfang 2005 wurde eine Spam-E-Mail mit folgendem Wortlaut verschickt:

Sehr geehrter Kunde! Wir sind erfreut, Ihnen mitzuteilen, dass Internet – Ueberweisungen ueber unsere Bank noch sicherer geworden sind! Leider wurde von uns in der letzten Zeit, trotz der Anwendung von den TAN-Codes, eine ganze Reihe der Mitteldiebstaehle von den Konten unserer Kunden durch den Internetzugriff festgestellt. Zur Zeit kennen wir die Methodik nicht, die die Missetaeter für die Entwendung der Angaben aus den TAN – Tabellen verwenden. Um die Missetaeter zu ermitteln und die Geldmittel von unseren Kunden unversehrt zu erhalten, haben wir entschieden, aus den TAN – Tabellen von unseren Kunden zwei aufeinanderfolgenden Codes zu entfernen. Dafuer muessen Sie unsere Seite besuchen, wo Ihnen angeboten wird, eine spezielle Form auszufuellen. In dieser Form werden Sie ZWEI FOLGENDE TAN – CODEs, DIE SIE NOCH NICHT VERWENDET HABEN,EINGEBEN. <span title="Aus: Deutsche Wikipedia, Abschnitt "2005 SPAM"" class="plainlinks">[https://de.wikipedia.org/wiki/Phishing#2005_SPAM <span style="color:#dddddd">ⓘ</span>]</span> Achtung! Verwenden Sie diese zwei Codes in der Zukunft nicht mehr! Wenn bei der Mittelüberweisung von Ihrem Konto gerade diese TAN – Codes verwendet werden, so wird es fuer uns bedeuten, dass von Ihrem Konto eine nicht genehmigte Transitaktion ablaeuft und Ihr Konto wird unverzueglich bis zur Klaerung der Zahlungsumstaende gesperrt. <span title="Aus: Deutsche Wikipedia, Abschnitt "2005 SPAM"" class="plainlinks">[https://de.wikipedia.org/wiki/Phishing#2005_SPAM <span style="color:#dddddd">ⓘ</span>]</span> Diese Massnahme dient Ihnen und Ihrem Geld zum Schutze! Wir bitten um Entschuldigung, wenn wir Ihnen die Unannehmlichkeiten bereitet haben. <span title="Aus: Deutsche Wikipedia, Abschnitt "2005 SPAM"" class="plainlinks">[https://de.wikipedia.org/wiki/Phishing#2005_SPAM <span style="color:#dddddd">ⓘ</span>]</span> Mit freundlichen Gruessen, Bankverwaltung

Sie forderte den Empfänger auf, einem Verweis zu folgen, der angeblich auf die Seiten der Postbank führen sollte, tatsächlich aber auf eine Phishingseite verwies. Diese fragte in fehlerhaftem Deutsch nach der PIN sowie zwei TANs. Nach Eingabe der Ziffern in die Formularfelder wurden die Eingabedaten zum Abruf durch den Betrüger abgespeichert. Der Besucher wurde an die öffentliche Postbank-Webadresse weitergeleitet. ⓘ

Präsidentschaftswahl in den Vereinigten Staaten 2016

Im Vorfeld der Präsidentschaftswahl in den Vereinigten Staaten 2016 versendeten Hacker, die später den Gruppen Fancy Bear und Cozy Bear zugeordnet wurden, im März 2016 Phishingmails an zahlreiche Vertreter der Demokratischen Partei. Die authentisch wirkenden Mails gaben vor, von Google zu stammen, und forderten die Empfänger zur Änderung ihrer Passwörter auf. ⓘ

Someone just used your password to try to sign into your Google account Google stopped this sign-in attempt. You should change your password immediately <span title="Aus: Deutsche Wikipedia, Abschnitt "Präsidentschaftswahl in den Vereinigten Staaten 2016"" class="plainlinks">[https://de.wikipedia.org/wiki/Phishing#Präsidentschaftswahl_in_den_Vereinigten_Staaten_2016 <span style="color:#dddddd">ⓘ</span>]</span>

Der angegebene Link zur Passwortänderung lieferte aber Kriminellen die Zugangsdaten der Opfer. Da Personen aus Unachtsamkeit oder als Folge der Inkompetenz ihrer Sicherheitsbeauftragten den Phishingversuch nicht erkannten, konnten unter anderem Informationen aus dem Gmail-Konto von John Podesta kopiert werden. Andere Phishingopfer ermöglichten Angreifern zeitgleich Zugang zum Computernetzwerk des Wahlkomitees der Demokraten. Das FBI, das den Abfluss von Informationen aus dem Parteinetzwerk der Demokraten zwar bemerkte, drang mit seinen Warnungen an die Partei nicht durch, weil der Ansprechpartner den Ernst der Lage nicht verstand. So konnten über sieben Monate lang Informationen gestohlen werden. ⓘ

Vor der Wahl wurden die gestohlenen Daten zunächst in Auszügen von unbekannten Bloggern veröffentlicht und letztlich der Enthüllungsplattform Wikileaks zugespielt. Die dortigen Veröffentlichungen, die in Tranchen bis kurz vor dem Wahltermin erfolgten, sicherten den angeblichen Enthüllungen durchgehende Medienpräsenz und fügten so der Kampagne der Kandidatin Clinton schweren Schaden zu und wurden aus den Reihen ihrer Anhänger als eine der entscheidenden Ursachen für ihre Wahlniederlage genannt. ⓘ

Haftung

Das Landgericht Nürnberg-Fürth warf im Jahre 2008 die Frage auf, ob Banken im Jahre 2005 verpflichtet gewesen wären, das ältere PIN/TAN-Verfahren durch das modernere iTAN-Verfahren abzulösen. Diese Frage blieb im konkreten Streitfall damals offen, da sie nicht streitentscheidend war. Im Jahre 2010 entschied dann erstmals ein Oberlandesgericht in Deutschland, dass Banken zur Bereithaltung sicherer Systeme verpflichtet sind, die es entsprechend dem Stand der Technik den Straftätern erschweren, Bankzugangsdaten abzugreifen. Das Gericht sah eine Sorgfaltspflichtverletzung der Bank dann als gegeben an, wenn die Bank ein System verwendet, das bei der Mehrzahl der Kreditinstitute nicht mehr im Einsatz ist und hinter den Sicherheitsstandards von neueren Systemen zurückbleibt. ⓘ