Spoofing

Spoofing (englisch für Manipulation, Verschleierung oder Vortäuschung) nennt man in der Informationstechnik verschiedene Täuschungsmethoden in Computernetzwerken zur Verschleierung der eigenen Identität. Personen werden in diesem Zusammenhang auch gelegentlich als „Spoofer“ bezeichnet. ⓘ

Früher stand Spoofing ausschließlich für den Versuch des Angreifers, IP-Pakete so zu fälschen, dass sie die Absenderadresse eines anderen (manchmal vertrauenswürdigen) Hosts trugen. Später wurde diese Methode jedoch auch auf andere Datenpakete angewendet. Heutzutage umfasst Spoofing alle Methoden, mit denen sich Authentifizierungs- und Identifikationsverfahren untergraben lassen, die auf der Verwendung vertrauenswürdiger Adressen oder Hostnamen in Netzwerkprotokollen beruhen. ⓘ

Seit 2006 wird Spoofing vermehrt bei Webanwendungen angewandt –, hier spricht man vom Phishing. Die neueren Aktivitäten mit illegalem Hintergrund umfassen vor allem Spoofing per Telefon, genannt Call ID Spoofing. Begriffe wie Content-Spoofing, Link-Spoofing, Frame-Spoofing usw. werden unter URL-Spoofing erklärt. ⓘ

Verwendet wird Spoofing auch bei der Betrugsmasche des CEO Fraud. ⓘ

Wie im Wall Street Journal berichtet, wird Spoofing auch an Finanzmärkten meistens von Hedgefonds und Hochfrequenzhändlern betrieben. Ein Marktakteur, der Spoofing betreibt, sendet einen oder mehrere im Verhältnis zum normalen Handelsvolumen große Verkaufs- oder Kaufaufträge, die er vor deren Ausführung blitzschnell wieder vom Markt zurückzieht. Dadurch erfolgt eine Beeinflussung der anderen Marktteilnehmer, weil diese die Preise ihrer Verkaufs- und Kaufaufträge entsprechend anpassen. Der Spoofer nutzt dann diese Marktbewegung zu seinem eigenen Vorteil und kann dann teurer verkaufen oder günstiger kaufen. In den USA wurden erste strafrechtliche Verurteilungen wegen Spoofing 2015 bekannt. ⓘ

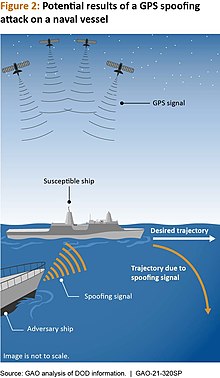

GNSS-Spoofing beschreibt das Überschreiben der Signale von Satelliten globaler Navigationssysteme durch starke Funksender, um Navigationssysteme zeitweise funktionsunfähig zu machen oder ihnen falsche Positionsangaben vorzuspielen. Im April 2019 veröffentlichte das Center for Advanced Defense eine Studie, in der innerhalb von zwei Jahren knapp 10.000 Fälle von Störsendern der Russischen Föderation dokumentiert wurden, die die Signale des GPS-Systems und ähnlicher Systeme wie Galileo, Glonass und Beidou störten, um die Positionen von Regierungsobjekten, militärischen Anlagen und bedeutenden Persönlichkeiten zu verschleiern. ⓘ

Im Zusammenhang mit der Informationssicherheit, insbesondere der Netzsicherheit, ist ein Spoofing-Angriff eine Situation, in der sich eine Person oder ein Programm erfolgreich als eine andere Person ausgibt, indem sie Daten fälscht, um sich einen unrechtmäßigen Vorteil zu verschaffen. ⓘ

Internet

Spoofing und TCP/IP

Viele der Protokolle in der TCP/IP-Suite bieten keine Mechanismen zur Authentifizierung der Quelle oder des Ziels einer Nachricht, so dass sie anfällig für Spoofing-Angriffe sind, wenn die Anwendungen keine zusätzlichen Vorkehrungen treffen, um die Identität des sendenden oder empfangenden Hosts zu überprüfen. IP-Spoofing und insbesondere ARP-Spoofing können dazu verwendet werden, Man-in-the-Middle-Angriffe gegen Hosts in einem Computernetz durchzuführen. Spoofing-Angriffe, die TCP/IP-Protokolle ausnutzen, können durch den Einsatz von Firewalls mit Deep Packet Inspection oder durch Maßnahmen zur Überprüfung der Identität des Absenders oder Empfängers einer Nachricht entschärft werden. ⓘ

Spoofing von Domänennamen

Der Begriff "Domain Name Spoofing" (oder einfach, wenn auch weniger genau, "Domain Spoofing") wird allgemein verwendet, um einen oder mehrere Phishing-Angriffe zu beschreiben, die auf der Fälschung oder falschen Darstellung eines Internet-Domänennamens beruhen. Diese Angriffe zielen darauf ab, ahnungslose Benutzer dazu zu verleiten, eine andere als die beabsichtigte Website zu besuchen oder eine E-Mail zu öffnen, die in Wirklichkeit nicht von der angegebenen (oder scheinbar angegebenen) Adresse stammt. Obwohl Website- und E-Mail-Spoofing-Angriffe bekannter sind, kann jeder Dienst, der auf die Auflösung von Domänennamen angewiesen ist, gefährdet sein. ⓘ

Referrer-Spoofing

Einige Websites, insbesondere pornografische Paysites, erlauben den Zugriff auf ihr Material nur von bestimmten genehmigten (Login-)Seiten aus. Dies wird durch die Überprüfung des Referrer-Headers der HTTP-Anfrage erzwungen. Dieser Referrer-Header kann jedoch geändert werden (bekannt als "Referrer-Spoofing" oder "Ref-tar-Spoofing"), so dass Benutzer unbefugten Zugang zu den Materialien erhalten können. ⓘ

Vergiftung von Tauschbörsen

"Spoofing" kann sich auch auf Urheberrechtsinhaber beziehen, die verzerrte oder nicht anhörbare Versionen von Werken in Tauschbörsen einstellen. ⓘ

Spoofing von E-Mail-Adressen

Die in E-Mails angezeigten Absenderinformationen (das Feld Von:) können leicht gefälscht werden. Diese Technik wird häufig von Spammern verwendet, um die Herkunft ihrer E-Mails zu verschleiern, und führt zu Problemen wie fehlgeleiteten Bounces (d. h. E-Mail-Spam-Backscatter). ⓘ

Das Spoofing von E-Mail-Adressen erfolgt auf die gleiche Weise wie das Schreiben einer gefälschten Absenderadresse per Post. Solange der Brief dem Protokoll entspricht (d. h. Briefmarke, Postleitzahl), wird das Simple Mail Transfer Protocol (SMTP) die Nachricht senden. Dies kann über einen Mailserver mit Telnet erfolgen. ⓘ

Geolokalisierung

Geolocation Spoofing tritt auf, wenn ein Benutzer Technologien einsetzt, um sein Gerät an einem anderen Ort als dem tatsächlichen Standort erscheinen zu lassen. Am häufigsten wird Geolocation Spoofing durch die Verwendung eines virtuellen privaten Netzwerks (VPN) oder eines DNS-Proxys betrieben, damit der Benutzer den Anschein erweckt, er befinde sich in einem anderen Land, Staat oder Gebiet als in Wirklichkeit. Laut einer Studie von GlobalWebIndex nutzen 49 % der weltweiten VPN-Benutzer VPNs in erster Linie, um auf territorial begrenzte Unterhaltungsinhalte zuzugreifen. Diese Art von Geolocation Spoofing wird auch als Geopiraterie bezeichnet, da der Benutzer über die Geolocation Spoofing-Technologie illegal auf urheberrechtlich geschütztes Material zugreift. Ein weiteres Beispiel für Geolocation Spoofing ist der Fall eines Online-Pokerspielers aus Kalifornien, der Geolocation Spoofing-Techniken einsetzte, um in New Jersey Online-Poker zu spielen und damit gegen kalifornisches und New Jerseyer Recht verstieß. Forensische Geolocation-Beweise bewiesen das Geolocation-Spoofing, und der Spieler büßte mehr als 90.000 Dollar an Gewinnen ein. ⓘ

Telefonie

Spoofing der Anrufer-ID

In öffentlichen Telefonnetzen werden häufig bei jedem Anruf Informationen zur Anrufer-ID übermittelt, die die Nummer und manchmal auch den Namen des Anrufers enthalten. Einige Technologien (insbesondere in Voice-over-IP (VoIP)-Netzen) ermöglichen es Anrufern jedoch, Anrufer-ID-Informationen zu fälschen und falsche Namen und Nummern anzugeben. Gateways zwischen Netzen, die ein solches Spoofing zulassen, und anderen öffentlichen Netzen leiten dann diese falschen Informationen weiter. Da gefälschte Anrufe aus anderen Ländern stammen können, gelten die Gesetze im Land des Empfängers möglicherweise nicht für den Anrufer. Dies schränkt die Wirksamkeit von Gesetzen gegen die Verwendung von gefälschten Anrufer-ID-Informationen zur Unterstützung eines Betrugs ein. ⓘ

Bei einem Spoofing-Angriff auf ein globales Satellitennavigationssystem (GNSS) wird versucht, einen GNSS-Empfänger zu täuschen, indem gefälschte GNSS-Signale ausgestrahlt werden, die so strukturiert sind, dass sie einer Reihe von normalen GNSS-Signalen ähneln, oder indem echte Signale, die an einem anderen Ort oder zu einer anderen Zeit aufgezeichnet wurden, erneut ausgestrahlt werden. Diese gefälschten Signale können so verändert werden, dass der Empfänger seine Position an einem anderen Ort als dem tatsächlichen Standort einschätzt oder dass er sich dort befindet, wo er ist, aber zu einem anderen Zeitpunkt, den der Angreifer bestimmt. Eine gängige Form eines GNSS-Spoofing-Angriffs, die gemeinhin als Carry-Off-Angriff bezeichnet wird, beginnt mit der Aussendung von Signalen, die mit den vom Zielempfänger beobachteten echten Signalen synchronisiert sind. Die Leistung der gefälschten Signale wird dann allmählich erhöht und von den echten Signalen abgezogen. Es wurde vermutet, dass die Entführung einer Lockheed RQ-170-Drohne im Nordosten Irans im Dezember 2011 das Ergebnis eines solchen Angriffs war. GNSS-Spoofing-Angriffe wurden bereits vorhergesagt und in der GNSS-Gemeinschaft diskutiert, aber bisher wurde noch kein Beispiel für einen böswilligen Spoofing-Angriff bestätigt. Ein "Proof-of-Concept"-Angriff wurde im Juni 2013 erfolgreich durchgeführt, als die Luxusyacht White Rose of Drachs von einer Gruppe von Luft- und Raumfahrttechnikstudenten der Cockrell School of Engineering an der University of Texas in Austin mit gefälschten GPS-Signalen fehlgeleitet wurde. Die Studenten befanden sich an Bord der Jacht und ließen zu, dass ihre Spoofing-Ausrüstung nach und nach die Signalstärken der tatsächlichen GPS-Satelliten überlagerte und den Kurs der Jacht änderte. ⓘ

Russisches GPS-Spoofing

Im Juni 2017 beklagten sich etwa zwanzig Schiffe im Schwarzen Meer über (US-)GPS-Anomalien, die zeigten, dass die Schiffe meilenweit von ihrem tatsächlichen Standort entfernt waren, was nach Ansicht von Professor Todd Humphreys höchstwahrscheinlich ein Spoofing-Angriff war. GPS-Anomalien in der Umgebung von Putins Palast und dem Moskauer Kreml haben Forscher zu der Annahme veranlasst, dass die russischen Behörden GPS-Spoofing überall dort einsetzen, wo sich Wladimir Putin aufhält, und so den Seeverkehr beeinträchtigen. Es gab weitere Vorfälle, bei denen russisches GPS-Spoofing zum Einsatz kam, darunter Spoofing in Norwegen während einer NATO-Übung, die zu einer Schiffskollision führte (von den Behörden unbestätigt), und Spoofing aus Syrien durch das russische Militär, das den israelischen Hauptflughafen in Tel Aviv beeinträchtigte. ⓘ

GPS-Spoofing mit SDR

Seit dem Aufkommen von Software Defined Radio sind GPS-Simulatoranwendungen für die Allgemeinheit verfügbar. Dadurch wurde das GPS-Spoofing viel zugänglicher, d. h. es kann mit geringem Aufwand und einem Minimum an technischen Kenntnissen durchgeführt werden. Ob diese Technologie auch auf andere GNS-Systeme anwendbar ist, muss noch gezeigt werden. ⓘ

Verhinderung von GNSS-Spoofing

Es gibt verschiedene Möglichkeiten, GNSS-Spoofing zu verhindern. Einige hardware- und softwarebasierte Systeme existieren bereits. Ein vereinfachter Ansatz zur Verbesserung der Widerstandsfähigkeit von GNSS-Geräten gegen Spoofing-Angriffe, der keine Änderungen an der Hardware erfordert und unabhängig von den unterschiedlichen GPS-Empfängern und der Architektur der einzelnen Systeme ist, ist der Einsatz von Anti-Spoofing-Software. Eine Anti-Spoofing-Software kann, ähnlich wie eine Anti-Viren-Lösung, in jeden Teil eines Systems integriert werden, in dem GNSS-Daten verarbeitet werden. Eine solche nahtlose Anti-Spoofing-Technologie ist in der Lage, falsche GNSS-Signale zu erkennen und kann ein System warnen oder davon abhalten, die gefälschten Eingaben für die weitere Verarbeitung zu verwenden. Eine softwarebasierte Erkennungsfunktion kann die Auswirkungen von Spoofing-Angriffen verhindern, ohne dass die Hardware der GNSS-Ausrüstung, wie z. B. die Antennen, manuell verändert werden muss. Darüber hinaus ermöglicht eine vernetzte Softwarelösung regelmäßige Aktualisierungen, um - ähnlich wie ein Antivirus - mit den sich ständig weiterentwickelnden Angriffsmethoden Schritt zu halten. Das Department of Homeland Security hat in Zusammenarbeit mit dem National Cybersecurity and Communications Integration Center (NCCIC) und dem National Coordinating Center for Communications (NCC) ein Papier veröffentlicht, das Methoden zur Verhinderung dieser Art von Spoofing auflistet. Einige der wichtigsten und am meisten empfohlenen Methoden sind:

- Unsichtbare Antennen. Installieren Sie die Antennen so, dass sie von öffentlich zugänglichen Orten aus nicht zu sehen sind, oder verdecken Sie ihre genaue Position, indem Sie Hindernisse einbauen, um die Antennen zu verbergen.

- Hinzufügen eines Sensors/Blockers. Sensoren können Merkmale von Interferenzen, Störsignalen und Spoofing-Signalen erkennen, lokale Hinweise auf einen Angriff oder einen anomalen Zustand liefern, Warnmeldungen an einen entfernten Überwachungsstandort übermitteln und Daten für die forensische Analyse sammeln und melden.

- Ausweitung der Whitelists für Daten-Spoofing auf Sensoren. Bestehende Whitelists für Data Spoofing wurden und werden in staatlicher Referenzsoftware implementiert und sollten auch in Sensoren implementiert werden.

- Verwendung von mehr GNSS-Signaltypen. Modernisierte zivile GPS-Signale sind robuster als das L1-Signal und sollten genutzt werden, um die Widerstandsfähigkeit gegen Störungen, Jamming und Spoofing zu erhöhen.

- Verringerung der Latenzzeit bei der Erkennung und Meldung von Interferenzen, Jamming und Spoofing. Wenn ein Empfänger durch einen Angriff in die Irre geführt wird, bevor der Angriff erkannt und gemeldet wird, können Backup-Geräte vom Empfänger vor der Übergabe beschädigt werden. ⓘ

Diese Installations- und Betriebsstrategien und Entwicklungsmöglichkeiten können die Fähigkeit von GPS-Empfängern und zugehörigen Geräten, sich gegen eine Reihe von Interferenz-, Stör- und Spoofing-Angriffen zu schützen, erheblich verbessern. Eine system- und empfängerunabhängige Erkennungssoftware ist als branchenübergreifende Lösung geeignet. Die Software-Implementierung kann an verschiedenen Stellen innerhalb des Systems erfolgen, je nachdem, wo die GNSS-Daten verwendet werden, z. B. als Teil der Firmware des Geräts, des Betriebssystems oder auf der Anwendungsebene. ⓘ

Eine von Forschern der Abteilung für Elektro- und Computertechnik an der University of Maryland, College Park, und der School of Optical and Electronic Information an der Huazhong University of Science and Technology vorgeschlagene Methode, die dazu beitragen soll, die Auswirkungen von GNSS-Spoofing-Angriffen abzuschwächen, verwendet Daten aus dem CAN-Bus (Controller Area Network) eines Fahrzeugs. Die Informationen würden mit den empfangenen GNSS-Daten verglichen, um das Auftreten eines Spoofing-Angriffs zu erkennen und den Fahrweg des Fahrzeugs anhand der gesammelten Daten zu rekonstruieren. Eigenschaften wie die Geschwindigkeit und der Lenkwinkel des Fahrzeugs würden zusammengeführt und durch Regression modelliert, um einen minimalen Positionsfehler von 6,25 Metern zu erreichen. Eine ähnliche Methode, die von Forschern in einem Konferenzbeitrag zum IEEE Intelligent Vehicles Symposium 2016 vorgestellt wurde, diskutiert die Idee, eine kooperative adaptive Geschwindigkeitsregelung (CACC) und die Fahrzeug-zu-Fahrzeug-Kommunikation (V2V) zu nutzen, um ein ähnliches Ziel zu erreichen. Bei dieser Methode werden die Kommunikationsfähigkeiten beider Fahrzeuge und Radarmessungen zum Vergleich mit der gelieferten GNSS-Position beider Fahrzeuge verwendet, um den Abstand zwischen den beiden Fahrzeugen zu bestimmen, der dann mit den Radarmessungen verglichen und auf Übereinstimmung geprüft wird. Wenn die beiden Längen innerhalb eines Schwellenwerts übereinstimmen, liegt kein Spoofing vor, aber bei Überschreitung dieses Schwellenwerts wird der Benutzer alarmiert, damit er Maßnahmen ergreifen kann. ⓘ

Sprachspoofing

Die Informationstechnologie spielt in der heutigen Welt eine immer größere Rolle, und es werden verschiedene Authentifizierungsmethoden eingesetzt, um den Zugang zu Informationsressourcen zu beschränken, darunter auch die Stimmbiometrie. Beispiele für den Einsatz von Spracherkennungssystemen sind Internet-Banking-Systeme, die Identifizierung von Kunden während eines Anrufs in einem Callcenter sowie die passive Identifizierung eines möglichen Kriminellen anhand einer voreingestellten "schwarzen Liste". ⓘ

Die Technologien zur Sprachsynthese und -modellierung entwickeln sich sehr schnell und ermöglichen es, Sprachaufnahmen zu erstellen, die von echten Stimmen fast nicht zu unterscheiden sind. Solche Dienste werden Text-to-Speech (TTS) oder Style Transfer Services genannt. Der erste zielt darauf ab, eine neue Person zu erstellen. Der zweite zielt darauf ab, sich in Stimmerkennungssystemen als eine andere zu identifizieren. ⓘ

Zahlreiche Wissenschaftler sind damit beschäftigt, Algorithmen zu entwickeln, die in der Lage sind, die synthetisierte Stimme der Maschine von der echten zu unterscheiden. Andererseits müssen diese Algorithmen gründlich getestet werden, um sicherzustellen, dass das System wirklich funktioniert. ⓘ